IPSとは?機能・種類・メリット・違いをわかりやすく解説【図解】

近年、悪質なサイバー攻撃による、情報漏洩などの被害を受ける企業が増え続けています。

中小企業から大企業まで、規模を問わずセキュリティ対策の徹底が必要不可欠です。

そこで今回ご紹介するのが、サイバー攻撃を防ぐ方法のひとつである「IPS(Intrusion Prevention System、侵入防止システム)」。

いち早く不正侵入を検出して防御できるため、万が一の際に被害を最小限に抑えることができます。

本記事では、IPSの基本知識やメリット、他の技術との違いを初心者向けに解説します。

セキュリティ強化に欠かせない内容ですので、サイバー攻撃による被害を未然に防ぎたい方は最後まで必見です。

近年のサイバー攻撃とは?セキュリティ対策が必要不可欠に

サイバー攻撃のニュースが年々増加している今、被害に遭わないためには正しい知識を持った上で、適切なセキュリティ対策を施すことが必要不可欠です。

しかし中には、具体的にどのようなサイバー攻撃が問題になっているのかピンと来ていない方も多いのではないでしょうか?

そこでまずはじめに、近年サイバー攻撃によりどのような被害が増えているのか簡単にチェックしていきましょう。

不正アクセスなどによる「情報漏洩」

某有名製菓会社が外部からの不正アクセスを受けて、ECサイトから利用者の個人情報が流出した事件がありました。

こういった不正アクセスの被害事例は後を絶たず、完璧な防御策もないため完全に収まることはありません。

また中には、「うちみたいな小さい会社が狙われるわけないだろう」と考える方も多いかと思いでしょう。

しかし大企業を狙う場合でも、その関連子会社や取引先の中小企業を狙った「サプライチェーン攻撃」を受ける可能性があるので、どんな規模の企業もセキュリティ対策が必須です。

ランサムウェアによる「身代金要求」

ランサムウェアは、コンピュータ内のデータを暗号化し、データを人質にとって身代金を要求するウイルスです。

データを喪失する上に、金銭被害(ビットコインなどによる直接支払い)を被り、多大な損害を受けます。

実際に国内の製造業では、このランサムウェアの感染により一時的に操業を停止せざるおえない状況に追い込まれました。

感染経路はさまざまで、危険性の高いウェブサイトやウェブ広告、怪しい電子メールなどです。

IPSとは?IDSとの違いや導入のメリットを徹底解説

改めてIPSとは、「Intrusion Prevention System」の頭文字3文字をとったものです。

日本語では、『不正侵入防止システム』と訳されています。

IPSはファイアウォール系の製品の一機能として実装されていることが多いのですが、ファイアウォールでは防げない侵入を防御します。

そこで続いては、IPS(不正侵入防止システム)についてわかりやすく解説していきます。

IPS(不正侵入防止システム)とは

IPS(Intrusion Prevention System)をひと言で表すと、「不正侵入防止システム」です。

文字通り、不正侵入に対して自動的に防御する機能を備えています。

またIPSは、「インターネット」と、ホームページなどを公開している「サーバー」の間に設置されるのが一般的です。

インターネット上には悪意をもった攻撃者が無数に存在し、ソフトウェアの脆弱性を発見しセキュリティ上の欠陥をついてきます。

その攻撃にはある種のパターンが存在するため、外部からのアクセスとパターンを比較し、不正アクセスかどうか判断します。

不正アクセスと判断された場合、アクセスできないように自動的に通信を遮断し、攻撃を防ぐことが可能です。

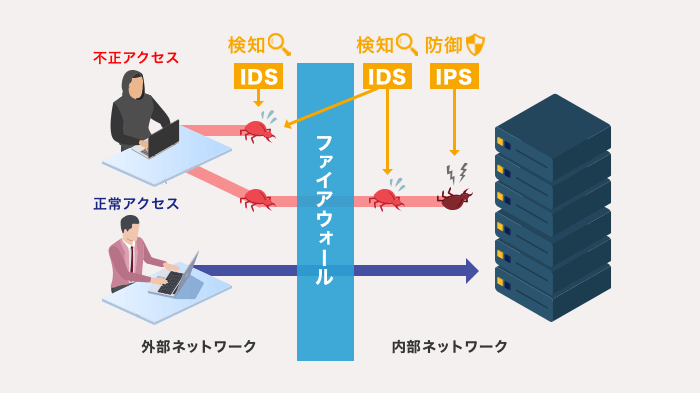

IDS(不正侵入検知システム)とは

IPSとあわせて登場するIDSは、「Intrusion Detection System」の頭3文字をとったもの。

日本語では、『不正侵入検知システム』と訳されています。

さきほどのIPSとの違いは、IPSが「防御」に対し、IDSは「検知」。

つまりIDSは、不正侵入を検知して管理者に通知するだけの機能となります。

通常検知した内容は、ログなどに記録していきます。

記録されたログを閲覧することで、実際にどういった攻撃があったのかわかります。

またログは、大量に発生しますので、通常検知したらすぐ通知という設定にはしません。

一度見てみると、こんなにも不正アクセスのパケットが来ているのか、と実感できます。

IPSとIDSの違い

IPSもIDSも、不正アクセスを判断するという機能は同じなのでセットで導入されます。

具体的にはISDは不正侵入を検知し通知する機能、IPSは不正侵入を自動的に防御する機能です。

また不正アクセスを判断したら、検知する前に防止(遮断)すればいいと考えられる方もおられるかと思います。

しかし不正アクセスと正常アクセスとの違いを検知することは、非常に難しいです。

正常アクセスを不正アクセスと判断する可能性があり、誤判断で正常な通信が遮断される可能性があります。

そうなると、せっかくホームページに訪れたユーザが訳もなく接続不能に。

よってIPSを運用する際には、遮断するかどうか慎重に判断する必要があるというわえです。

IDS/IPSはなぜ導入すべき?必要性とは

皆さまは、「DOS攻撃」ということばを聞いたことありませんか。

DOSは「Denial of Services」の頭3文字をとったもので、ウェブサービスを稼働しているサーバやネットワークに意図的に過剰な負荷をかけたり、脆弱性をついたりしてサービスを妨害する攻撃です。

インターネット上では、特に目的のない嫌がらせのパケットが飛び回っています。

意味もなく、大量パケットを送付してきてサーバーがダウンすることを狙う攻撃です。

こういった攻撃を防御するためには、外部からネットワークを保護するファイアウォールだけでは防御できません。

防御するためには、IDS/IPSの導入が必須です。

- 分かりやすく火事で例えると、ファイアウォールは防火壁、IDSは火災警報アラーム、IPSは火災警報アラームに連動したスプリンクラーですよ。

IPS/IDSの4つの種類を簡単解説

続いて、IPSの4つの種類を分かりやすく解説します。

- 1.アノマリ型

- 2.シグネチャー型

- 3.ネットワーク型

- 4.ホスト型

①アノマリ型

アノマリとは「異常」という意味。

アノマリ型のIPSは、ネットワーク上の悪意のあるユーザが攻撃を仕掛けてきた場合に異常を検知し、内部ネットワークまで攻撃が及ばないように防御します。

では次に、アノマリ型のIPSはどのような攻撃を防御できるのか見ていきましょう。

SYNフラッド攻撃

SYNフラッド攻撃とは、攻撃対象を機能不全に陥らせるDoS攻撃の手法の一つで、TCPの接続要求を行うSYNパケットのみを大量に送りつける攻撃。

この攻撃を受けたサーバーは、中途半端なセッションを大量にかかえ、CPUやメモリなどの資源を消費させられます。

アノマリ型のIPSは、こうした接続要求をサーバーに到達する前に遮断します。

UDPフラッド攻撃

UDPフラッド攻撃は、偽ったIPアドレスからのDDoS攻撃です。

悪意のある攻撃者は、UDPの通信をサーバーに向けて大量に送信します。

具体的には、ポートをランダムに変更してサーバーに大量にパケットを送信する攻撃です。

攻撃を受けたサーバーは、ネットワーク応答にCPUやメモリ資源を消費させられます。

アノマリ型のIPSは、こうした攻撃をサーバーに到達する前に遮断します。

不正なパケット

通信で使用するパケットには、正しいパケットかどうかを判断するフィールドがあります。

送信元で送信する内容をもとに計算した結果を書き込み、送信先で計算した結果が正しいかチェックします。

そんな中悪意のある攻撃者は、不正なパケットを訳もなく送信してきます。

アノマリ型のIPSではこうした不正なパケットを遮断します。

②シグネチャー型

シグネチャー型IPSは、過去にあった特定の攻撃パターンに対して有効に動作します。

ソフトウェアの脆弱性をついたサイバー攻撃は、大量にあります。

悪意のある攻撃者は、ソフトウェアの脆弱性につけこんで管理者特権を取得したり、情報を不正取得したりします。

そこでシグネチャー型IPSでは、脆弱性につけこんだ攻撃のパターンをあらかじめパターンファイルとしてインターネットからダウンロードしておきます。

悪意のある攻撃者の攻撃を、そのパターンファイルと比較して攻撃かどうか判断し防御します。

しかし悪意のある攻撃者は、日々新しい脆弱性を感知しけて新しい攻撃を仕掛けてきます。

よってパターンファイルは定期的に最新のものにする必要があります。

③ネットワーク型

ネットワーク型IPSは、外部ネットワークと内部ネットワークの間に入り、外部ネットワークからの通信を監視することで、不正なアクセスを検知・遮断します。

ファイアウォール製品に組み込まれているIDS/IPSは、このネットワーク型のタイプです。

④ホスト型

ホスト型はHIPS(Host-based Intrusion Prevention System)とも呼ばれ、ホスト(サーバ)に設置するソフトウェアです。

サーバー上に監視システムを構築し、その監視システムで悪意のある攻撃者の攻撃パターンを検知していきます。

悪意のある攻撃者の攻撃がホストに及んでいる場合に、有効なセキュリティ対策です。

不正侵入を検知したり、挙動が不審なものの動きを監視できます。

- ネットワーク型・ホスト型のどちらのIPSを導入すべきかは、ネットワーク構成やセキュリティ要件次第です。実際に導入する場合は、セキュリティの専門家に相談することをお勧めします。

IDS/IPSとファイアーウォール、WAFの違いを比較!防げる攻撃の種類も

IDS/IPSはセキュリティ対策に有効ですが、全てのサイバー攻撃を防げるというわけではありません。

そこで次に、その他のセキュリティ機能との関連について詳しく解説していきます。

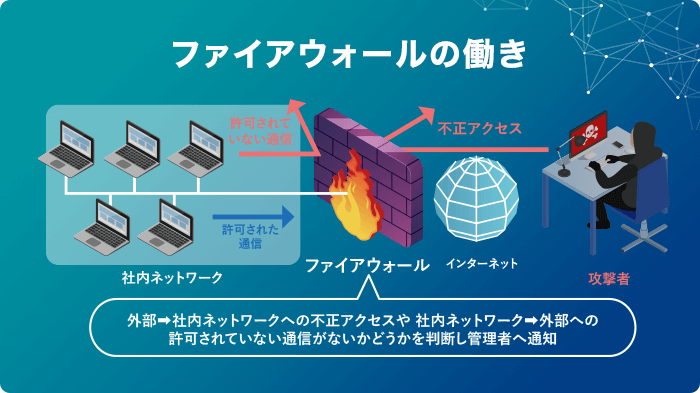

IDS/IPSとファイアーウォールの違い

一般的に、インターネットと社内ネットワークの間には「ファイアウォール」が設置されます。

ファイアウォールを簡単に説明すると、社内ネットワークに外部から侵入してくる不正アクセスや、社内ネットワークから外部への許可されていない通信から守るための“防火壁”です。

しかし実はファイアウォールだけでは、悪意のある攻撃者によるDOS攻撃や、ソフトウェアの脆弱性をついた攻撃の全てに対応することはできません。

ファイアウォールは単純に、ネットワークのアクセス制限を実現するものだからです。

そこでファイアウォールに加え、ネットワーク層への攻撃を検知・防御するIDS/IPSが必要です。

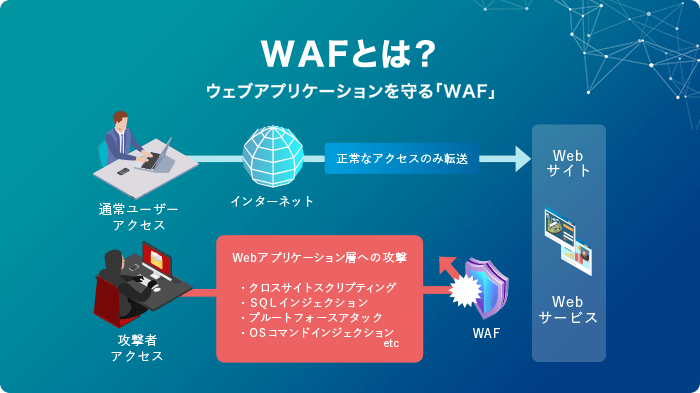

IDS/IPSとWAFの違い

その他に似たような機能として、「WAF(Web Application Firewall)」があります。

WAFを簡単に説明すると、Webサイトや、その上で動作するPHPなどのWebアプリケーションを狙った攻撃を防御する機能です。

WAFは、ネットワーク層への攻撃を検知・防御するIDS/IPSよりもさらに上の層で防御していきます。

IDS/IPSで防げるものと防げないもの

IPS/IDSは、OSミドルウェアの脆弱性には対応できますが、より上位のアプリケーションレベルの脆弱性には対応できません。

そのような攻撃に対応するのが、「WAF」です。

WAFでは、以下のような攻撃に対応できます。

- SQLインジェクション

アプリケーションの脆弱性があった場合、悪意のある攻撃者は、不正なSQLをサーバーに送信します。

その結果、データベースに不正にアクセスし、情報の抜き取りなどをする攻撃です。 - OSコマンドインジェクション

WEBページへOSコマンドを潜り込ませて不正にOSコマンドを実行し、内部データの搾取などを行う攻撃です。 - クロスサイトスクリプティング

WEBページの入力欄に不正なコードを埋め込んで悪質なサイトへユーザを誘導して、個人情報などの情報を抜き取ることを目的とした攻撃です。

上記のような攻撃に対応するようにアプリケーションを作成することも重要ですが、WAFを導入することで防御できる範囲が広がり、より強固なセキュリティ対策が実現します。

まとめ|中小企業経営の信頼性の確保にIPSの導入は重要、オールインワンのアプライアンス型がおすすめ

今となっては、サイバー攻撃への対策が必須です。

また悪意のある攻撃者のさまざまな攻撃に対応するためには、ファイアウォールだけ、IDS/IPSだけでは対応できないことを解説しました。

そこで最後にご紹介するのが、あらゆるセキュリティ機能を詰め込んだ「UTM(統合脅威管理)」。

これ1台であらゆるセキュリティ対策が実現するため、複数の製品を組み合わせる必要がなく、低コストで導入できます。

日本の中小企業向けのUTM、高性能で簡単なNISG6000Stdの導入はOFFICE110へ!

弊社は全国に12万社の導入実績を誇る、オフィス機器総合販売の「OFFICE110」です。

OFFICE110では、業界トップクラスのパフォーマンスを誇るUTM「NISG6000Std」を提供しています。

UTM「NISG6000Std」のセキュリティ機能

- 1.ファイアウォール

- 2.IDS/IPS

- 3.アンチウイルス

- 4.アンチスパム(迷惑メールを排除)

- 5.アプリケーション制御

- 6.広告ブロック

- 7.SSLインスペクション

- 8.Web・URLフィルタリング

- 9.VPN機能

NISG6000Stdを導入することで、多層防御が可能となり、あらゆるサイバー攻撃を防ぐことができます。

セキュリティを強化するために、低コストのUTM「NISG6000Std」の導入をご検討ください。

またOFFICE110では無料のセキュリティ調査も実施しておりますので、「何から対策を始めたら良いのか分からない」「自社にはどんなツールが必要なのか分からない」といった不安をお持ちの方も、ぜひお気軽にお問合せください!