アクセス制御とは?基本機能・方式・必要性・課題を初心者向けに解説

- 「アクセス制御」という言葉をよく耳にするようになりましたが、具体的にどういうものなのでしょうか?

- アクセス制御はシステム、データ、ネットワーク、デバイスなどへのアクセスを制御する仕組みで、セキュリティ対策の基本となる技術です。利便性を維持しながらセキュリティを高めるために、どのような仕組みがあるか、理解を深めましょう。

- アクセス制限の管理が複雑で困っている

- アクセス制限やアカウント管理に不安がある

- 内部からの情報漏洩を防ぐ方法が知りたい

・・・そんな疑問や不安をお持ちの方は必見です!

本記事では、まずはアクセス制御の機能とや制御方式など、押さえておきたい基本を徹底解説。

さらにアクセス制御の課題や、アカウント管理の必要性も詳しくご紹介するので、ぜひ参考にしてみてください。

アクセス制御とは?基本知識を解説

アクセス制御は、主に2つの意味で使われることが多い言葉です。

- 1.オフィスや施設を出入りする人の入退室管理

- 2.誰がどんな情報にアクセスできるか制限すること

本記事では、後者のアクセス制御について説明します。

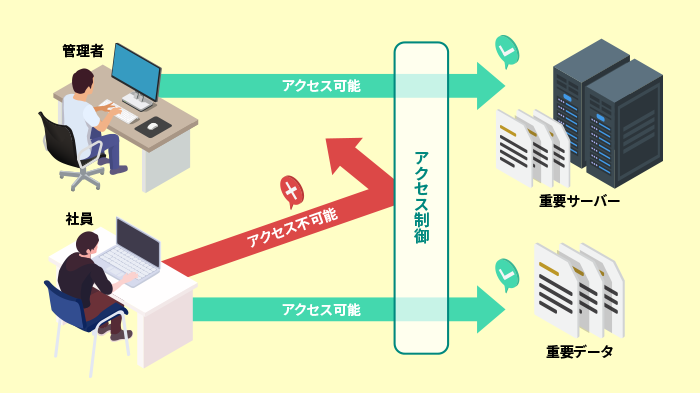

アクセス制御とは、許可されていない人からのアクセスを制限するために導入するシステム。

システム、ネットワーク、パソコンなどのデバイス等、さまざまな分野で使われています。

アクセス制御では、まず「誰が、何に対して、どのような操作を許されるか」を定義したルールを作ります。

そして、そのルールに従ってユーザーの動作を許可または拒否するという仕組みです。

- アクセス制御を利用すると、外部から不正にアクセスさせないのはもちろんのこと、内部でも不要なデータにはアクセスできないように制限できます。

アクセス制御の3つの機能を分かりやすくご紹介

アクセス制御は、以下の3つの機能から成り立っています。

- ユーザーを識別する「認証」

- 操作できる範囲を制御する「認可」

- 不正な操作の検知にも役立つ「監査」

それでは次に、それぞれの機能について分かりやすくご紹介します。

機能①ユーザーを識別する「認証」

「認証」はユーザーを識別する機能で、アクセスしてきたユーザーが許可されたユーザーであるか判断します。

ログインできる権限を与えられたユーザーのみ、システムやサービスへの操作が許可されます。

認証の方法は、以下のようなものがあります。

| ID・パスワードを使った認証 | WEBサイトのログイン、PCのログインなどで広く使われている認証方式。 |

|---|---|

| クライアント認証 | 電子証明書を用いた認証で、クライアントがサーバーにアクセスするときに、身分証明書のようなものを提示する。 アクセスできるのは、クライアント証明書を持っている機器のみ。 |

| 生体認証 | 指紋や、静脈、目の網膜など、個人の身体的特徴によって認証する。 個人で唯一無二の情報を利用する為、第三者に悪用される恐れがなく安心。 |

ID・パスワードでの認証やクライアント認証は、認証情報が盗まれてしまう可能性があります。

そこで新しい認証方法として登場したのが、生体情報で本人を識別する「生体認証」です。

- 生体認証なら、ID・パスワードの入力の手間が省けて便利ですよね。ですが外見が変わっても、正確に認証されるのでしょうか?

- 生体認証は、基本的に指紋など年齢や外見の変化で変わりにくい特徴が使われますが、100%の精度とは言えません。よって生体認証は、従来のID、パスワードを利用した認証と併用して使われるケースが多いんですよ。

機能②操作できる範囲を制御する「認可」

「認可」は、システムやサービスで操作できる範囲を制御する機能。

つまり認証によってアクセスを許可されたユーザーが、どこまで操作しても良いか制限します。

ユーザーは、あらかじめ用意されたアクセス制御リストの条件で指定された操作ができます。

簡単にいうと、認証でアクセス可能なユーザーを振り分け、認可によってさらに細かくアクセス可能な範囲を分ける、というイメージです。

機能③不正な操作の検知にも役立つ「監査」

「監査」は、ユーザーからのアクセスを記録する機能で、ログを記録することでアクセス制限の検証や改善に役立てられます。

アクセス履歴を分析することで、設定したアクセス制御が正しいかどうか判断することが可能。

また過去のログの確認もできるため、不正ログインや不正な操作の検知に大いに役立ちます。

よって監査はセキュリティの強化につながるだけではなく、サイバー攻撃を受けた際に被害の拡大を防ぐ効果もあります。

アクセス制御方式の4つの種類と特徴

アクセス制御には、以下の4つの種類があります。

- 1.任意アクセス制御(DAC)

- 2.強制アクセス制御(MAC)

- 3.役割ベースアクセス制御(RBAC)

- 4.属性ベースアクセス制御(ABAC)

それでは続いて、それぞれを詳しくご説明します。

方式①任意アクセス制御(DAC)

まずは、最も一般的な方式「任意アクセス制御(Discretionary access control、DAC)」をご紹介します。

任意アクセス制御では、「一般ユーザー」にアクセス制御の権限があります。

作成したファイルに自身でアクセス権限を設定し、任意でアクセス権限を付与できます。

例えば作成したファイルを誰でもアクセス可能にする、同じチーム内だけでアクセスできるようにする、というように柔軟に制限できます。

- この方式は自社でも、グーグルドキュメントで作成した資料の権限管理で使っているので、馴染みがあります!閲覧権限を「リンクを知っているすべてのメンバーに公開する」に設定し、URLをメールで共有していますが特に問題はありませんよね。

- 手軽に利用できて便利ですが、セキュリティ面には十分に注意が必要ですよ。例えば今の話では、リンクが流出したら外部の人間にも資料を見られることになるので、公開するユーザーを指定するなど権限付与の範囲を限定するなどの対策をとりましょう。

方式②強制アクセス制御(MAC)

次に、「強制アクセス制御は(Mandatory access control、MAC)」をご紹介します。

強制アクセス制御では「管理者」にアクセス制御の権限があり、管理者以外の一般ユーザーはアクセス制御の変更ができない方式です。

例えば、作成したファイルを社内の同じチーム内だけで共有しようと思っても、一般ユーザーは権限の変更が不可。

アクセス制御を変更できる権限を持った管理者に、変更してもらう必要があります。

- 権限を付与してもらうには、管理者にお願いしないといけないのですね。社内で誰が管理しているかわからないですし、少し面倒に感じます。

- 強制アクセス制御は、任意アクセス制御と比べて自由度は制限されてしまいますが、権限を自由に変更できないためセキュリティレベルが高い点がメリットです。

方式③役割ベースアクセス制御(RBAC)

「役割ベースアクセス制御(Role-based access control、RBAC)」は、任意アクセス制御と強制アクセス制御の中間に位置する方式です。

具体的には、ユーザーは役割ごとにグループ化されており、その役割で許可されている範囲でアクセスや操作ができます。

例えば、経理部の人間には、社員の給与や勤怠の情報にアクセスできる権限を付与。

役員には、経営情報などの機密情報にアクセスできる権限を与える、というように社内での役割に応じてアクセス権限を振り分けることが可能です。

- 業務が異なる部署ごとに権限を付与するのは、わかりやすくて良いですね。

- 役割ベースアクセス制御を使うと、業務に必要な範囲のみアクセス権を付与できます。ユーザーは役割でグループ分けされているので、一度に多くのユーザーの権限を変更できるメリットもありますよ。

方式④属性ベースアクセス制御(ABAC)

「属性ベースアクセス制御(Attribute-based access control、ABAC)」は、役割ベースアクセス制御に近いアクセス制御の方式です。

属性ベースアクセス制御では、IPアドレス、部門、時間といった「属性」によってアクセス制御を行います。

例えば、IPアドレスを使って社内ネットワークからのアクセスのみを許可できます。

また、業務時間9:00-17:30の間だけアクセスを許可し、それ以外の時間はアクセスできないようにするということも可能です。

- 役割ベースアクセス制御よりも、さらに細かくアクセス権限を付与できるのですね。

- 属性ベースアクセス制御は、役割ベースアクセス制御よりも柔軟性があります。一方で管理が複雑になるデメリットもあるので、適切な設定と管理が必要不可欠ですよ。

アクセス制御の必要性とは?企業に求められる理由

- アクセス制御の仕組みと、アクセス制御方式の種類について理解しました。ですが、なぜアクセス制御が必要なのでしょうか?

- アクセス制御は、内部不正と外部からの攻撃を防ぐために必要です!外部から不正にアクセスさせないのはもちろん、内部でも不用意にデータにアクセスさせないことが、情報漏洩や不正利用の防止につながります。

それでは次に、アクセス制御が必要である理由を詳しく解説します。

外部からの攻撃を阻止による情報漏洩を防ぐため

アクセス制御によって、外部からの不正アクセスや不正な操作を防止することが可能です。

一度不正アクセスを受けてしまうと、社内の情報が奪われてしまうだけでなく、顧客情報の流出などにより、社会的信用も失うことに。

そういった思わぬセキュリティ事故を防ぎ企業の存続を守るためにも、アクセス制御は必要不可欠です。

内部不正による情報漏洩を防ぐため

情報漏洩の原因で多いのが、実は内部からの流出です。

よって社員が業務に使用するデータにのみアクセスを許可することで、内部からの情報漏洩を未然に防ぐことができます。

また、アクセス制御と合わせてログ監視を行うことで、現状起きている不正を検知することもできます。

不正な操作や不審な動きを検知することで、不正を未然に防いだり、不正があったときの原因特定に役立てられます。

アクセス制御の課題とは?アカウント管理の必要性

企業の情報セキュリティ対策に必要不可欠な「アクセス制御」ですが、実は課題もあります。

- 課題①管理が複雑になる

- 課題②アカウントの不正利用のリスクも

- 課題③アクセス権の過剰付与の恐れ

そこで次に、アクセス制御の課題をそれぞれ解説します。

課題①管理が複雑になる

使用するシステムやサービスが増えると、その分アカウントを新たに作成することに。

そうなるとアカウントが複数になり、それぞれアクセス権を付与していくとなると管理が複雑になります。

また社員の異動が異動した場合も、アクセス権限を変更する必要があります。

管理者はアクセス権の付与だけでなく、変更作業も必要になるのです。

アクセス権を一元で管理するツールもありますが、そういったツールを利用しても、アカウント情報とアクセス権の紐づけが難しく、どうしても管理が煩雑になってしまいます。

課題②アカウントの不正利用のリスクも

万が一退職した社員のアカウントを停止せず、放置されていた場合、不正アクセスに悪用される危険性があります。

アカウントを不正利用されてしまうと、情報を盗まれるだけでなく、他の企業への攻撃の踏み台にされる恐れもあるでしょう。

実際に、退職した社員が社員IDを利用して機密情報を入手し、情報を横流ししていた事例もありました。

外部へのセキュリティ対策が万全でも、内部で許可されたアカウントを利用されると攻撃を防ぐのは不可能です。

課題③アクセス権の過剰付与の恐れ

社員の人事異動がある場合、逐一アクセス権を変更する必要があります。

異動先の部署でアクセス権を付与したあと、元の部署でのアクセス権を停止しないと、社員に対して必要以上のアクセス権を付与することになってしまいます。

社員がアクセスできる範囲が広がると、情報を引き出せる範囲も広がり情報漏洩の原因になることも考えられます。

- アクセス制御は、一度設定したら終わりではありません。日々変わる社内の状況に合わせて、適切に管理していくことも必要です。そしてそのためには、「アカウント管理」が重要ですよ!

アカウント管理をクラウドで実現!「IDaaS(アイダース)」とは

- アクセス制御で大事なのは、アクセス権を適切に管理することだとわかりましたが、「アカウント管理」が複雑で不安です。

- 社員が多い企業では、アカウント管理は複雑になりがちですよね。そんなときは、「IDaaS」が便利でおすすめですよ!

「IDaaS(アイダース、Identity as a Service)」を簡単に説明すると、ID管理を行うクラウドサービス。

具体的には、クラウド経由でユーザー認証、IDパスワード管理、シングルサインオン (SSO)、アクセス制御などを提供し、企業システムをクラウド化するのに重要な役割を担うサービスです。

具体的には、IDaaSにはアクセス制御の他に、以下のような機能があります。

- ユーザー認証

リスクやレベル、目的に応じて、生体認証や、ワンタイムパスワードなど多様な認証方式を使い、認証強化を実現します。 - IDパスワード管理

分散するアカウント情報を一か所で管理。パスワード管理やアカウント変更を自動化します。 - シングルサインオン (SSO)

ひとつのID情報で、複数のサービスに自動でログイン。複数のパスワードを覚える必要がなく、ログインの手間を省くこともできます。

- IDaaSなら、ユーザーや管理者の利便性の向上、管理の負担の軽減、セキュリティの強化が実現します。業務効率化とセキュリティ強化の両面から、これから企業に欠かせないサービスですよ。

>OFFICE110の次世代型ID認証プラットフォーム「Auth0」もおすすめです!<

まとめ:アクセス制御には、アカウント管理も重要!

本記事では、アクセス制御の機能と制御方式、アクセス制御が必要な理由と課題を紹介しました。

アクセス制御は、外部からの攻撃を阻止するため、内部不正を防ぐために必要な仕組みです。

適切なアクセス制御によって、社内のセキュリティの強化につながります。

一方で、アクセス制御は管理が複雑になる問題も。

適切な管理をしないと、アカウントが不正利用に使われてしまったり、アクセス権の過剰付与で、内部からの情報流出につながる危険性もあります。

近年では、クラウド経由でアカウントをまとめて管理できる「IDSaaS」というサービスも登場していますので、検討してみてはいかがでしょうか。

企業を守るためにはアクセス制御とアカウント管理が必須!複雑な管理にお悩みならOFFICE110へ

- アクセス制御の必要性がわかりました。複雑なアカウント管理を手助けするサービスもあるのですね。具体的に、どの製品を導入したらいいのでしょうか?

- そのようなお悩みでしたら、ぜひ「OFFICE110」へご相談ください!セキュリティ対策に悩んでいる企業様に向けて、対策のコンサルティングから導入後のサポートまで総合的にサポートしております!

企業のセキュリティ診断から商品のご案内、導入、アフターサービスまで全面的にサポートする、オフィス機器総合販売の「OFFICE110」です。

OFFICE110では、中小企業から大企業まであらゆる企業のお悩みを解消するセキュリティ商品を種類豊富に用意しております。

例えば次世代型ID認証プラットフォーム「Auth0」では、安全なログイン認証管理によりセキュリティ強化と業務効率化を実現。

ID管理や認証認可に関わる充実した機能を、低コストで実現します。

ID認証管理「Auth0」の機能紹介

- 1.シングルサインオン

ユーザーが1つのアプリケーションにログインすると、他のアプリケーションに自動的にサインインできる利便性の高いシステム。 - 2.ユニバーサルログイン

中央認証サーバー経由でユーザーを認証することで、ページを軽量化し、ユーザー経験の簡略化とアプリ統合を効率化する。 - 3.多要素認証(MFA)

必要に応じて強固なセキュリティを維持しつつ、ユーザーにはシンプルでシームレスな体験を提供する。 - 4.パスワードレス認証

指紋認証ややSMS通知による安全性を確保しつつ、パスワードによる認証を省略したログイン方法を提供。 - 5.ログ管理と分析

利用履歴をモニタリングする標準機能の他、高度な分析機能を利用する機能を備え、ユーザーの動きを可視化。

さらにOFFICE110では、無料のセキュリティ調査も行っております。

セキュリティ対策を何から始めたらいいか分からない方も、お気軽にお問い合わせください!