中間者攻撃とは?今すぐできる対策方法と仕組みをわかりやすく解説

鍵のかかっていないWi-Fiを気にせず使っていませんか?

対策なしだと情報漏えいの危険があります。

第三者がそういった通信を介して悪事を働くかもしれません。

これを中間者攻撃といいます。

「企業は中間者攻撃に注意すべきと聞くけれど、受けないためにどんな対策をすればいい?」

そのような疑問が出てきますよね。

そこでこの記事では、中間者攻撃の仕組みと対策方法についてわかりやすく解説していきます。

中間者攻撃がどういったものか5分程度で理解できますので、ぜひ参考にしてください。

1.中間者攻撃とは?基本情報を初心者向けに解説

- 企業が注意するべきものに「中間者攻撃」があると聞きました。中間者攻撃とはなんですか?

- 中間者攻撃とは、ユーザーとサーバーの間に犯罪者が割り込む通信内容を覗き見たり、改ざんしたりするサイバー攻撃の一種です。「マン・イン・ザ・ミドル攻撃(MITM攻撃)」とも呼ばれています。

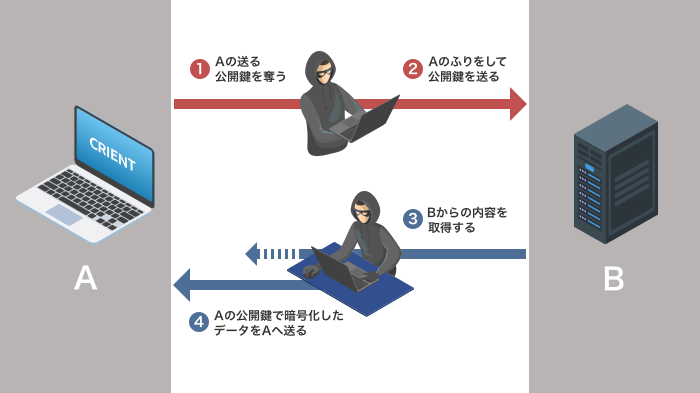

通常、インターネットを使用しホームページやサイトを見る際は、公開鍵暗号というシステムを使い情報のやり取りをします。

ユーザーの送る「公開鍵」に基づいてサイトは暗号化した内容を送るのですが、中間者攻撃が行われる際は、以下のような流れになるのです。

- ①ユーザーAの送る公開鍵を中間者が奪う。中間者は、ユーザーAのふりをして公開鍵をB(サイト)へ送る。

- ②公開鍵によりB(サイト)から送られてきた内容を、中間者が取得する。

- ③情報を盗み見ているのが気づかれないよう、Aの公開鍵で暗号化したデータをAへ送信する。

中間者攻撃は、実際に被害が出るまで時間差があるのが特徴です。

攻撃者が覗き見して得た情報を悪用して、金銭トラブル・情報漏えい・フィッシング詐欺メールなどに使用し、被害が出てから気づくことが多く、リアルタイムで気づくのが難しいのです。

2.中間者攻撃の仕組みと5つの攻撃パターン

ここからは中間者攻撃の仕組みや攻撃パターンについて、詳しくご紹介していきます。

中間者攻撃を受けると、情報の盗難やデータの改ざんなど、さまざまな被害を受けます。

攻撃パターンの大まかな傾向をまとめると、以下の5つに絞られます。

- 【情報流出・改ざん】通信を覗き見て、情報流出・改ざんをする

- 【情報流出】アプリの脆弱性をつき、ユーザーの情報を盗み出す

- 【情報流出】偽のサイト・アプリから情報を盗みだす

- 【情報の改ざん】オンラインバンクで不正送金をさせる

- 【情報流出・改ざん】プロキシサーバーからの情報流出・改ざん

5つのパターンを、それぞれ詳しくご紹介します。

2-1.通信を覗き見て盗難・改ざんされる

企業がターゲットになりやすいのが、情報を盗まれるタイプの被害です。

研究開発等の部署を狙った攻撃や、企業と顧客の間に割り込むケースが増えています。

とくに企業・顧客間で行われる中間者攻撃では、通信内容が改ざんされ、エンドユーザーへ被害が及ぶこともあります。

技術情報や機密情報・顧客データを扱う部署はもちろんのこと、顧客とのやり取りをインターネット上で行っている企業は総じて注意が必要といえるでしょう。

情報の盗難・改ざんの被害に遭わないためには、

「ルーターのセキュリティを高める」

といった対策が有効です。

公共Wi-Fiを使用すると

「なりすましWi-Fiだった」

など、中間者攻撃の危険性が高まります。

通信を覗き見されるリスクのある行為は避けるよう、社員に周知させましょう。

ルーター自体のIDやパスワードが突破されると、悪用されてしまう可能性があるため、IDやパスワードの定期的な変更・更新が必要です。

2-2.アプリの脆弱性をついて情報を盗み出される

使用しているアプリをアップデートせずに放置していると、脆弱性を突かれて通信を覗き見され、情報流出につながる恐れがあります。

企業では、オンライン通話ツールZOOMをはじめとして、名刺管理・経費精算などのアプリを使っていることもあるでしょう。

これらのアプリで中間者攻撃の被害に遭えば、会議内容・取引先の情報・経理情報などの流出が起きる可能性があります。

さらには、情報流出の後処理のため、費用や手間がかかる場合もあります。

アプリのアップデート通知が届いたらその都度すぐに対応し、脆弱性をできるだけ少ない状態で使用しましょう。

2-3.偽のサイト・アプリから情報を盗まれる

実在する企業名・個人名を語った迷惑メールが送られてきた経験ありませんか?

それは、メッセージに記載されたリンクから不正サイトへ繋げる手法の中間者攻撃です。

偽サイトでログインさせ、入力されたクレジットカードの口座番号・個人情報などの情報を盗みます。

ほかにも、不正アプリをインストールさせ、そこから情報を盗むというパターンも。

これらの手法で情報が流出してしまうと、

・クレジットカードの不正利用

・不正ソフトによる情報改ざん

などの被害が起きる可能性が高いです。

怪しいメールやポップアップはクリックせず、ブックマークしておいた正規のサイトで情報を確認するようにしましょう。

2-4.アプリの脆弱性をついて情報を盗み出される

「コンピュータウイルス」

「クラウドサービスへの不正アクセス

などを駆使し、口座のIDとパスワードを入手して不正送金させる場合もあります。

ほかの手法と異なり、すぐに金銭的被害が出るのが特徴です。

また、すでに中間者攻撃によって通信内容が把握されていると、オンラインバンクの送信先が改ざんされ、ユーザーがオンラインバンクを使用することで被害が出る可能性が高まります。

例えば、有名なソフトウェアに「トロイの木馬」があります。

こうしたソフトウェアを潜り込ませれば、通信状況を監視し情報を覗き見たり改ざんしたりできるようになり、送金先を書き換えてお金をかすめ取ることが可能となります。

正規のサイトで正しく振込をしたと思っていたのに、実は入金した先は詐欺グループだった、という事態も起こりうるでしょう。

このタイプは偽サイトを開いているわけでもないため、攻撃に気づくのが難しいのが特徴です。

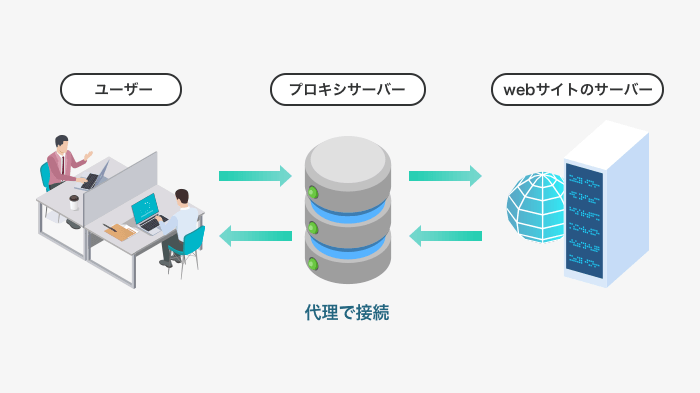

2-5.プロキシサーバーからの情報流出・改ざんが起きる

「プロキシサーバー」とは、ユーザーとWebサイトの中間に位置するものをいいます。

プロキシサーバーが乗っ取られると、通信履歴から情報を入手したり、偽サイトを表示させて個人情報を入力させることも可能になります。

プロキシサーバーを活用する際は本当に信頼できるものかどうか、クライアント証明書などでチェックしておきましょう。

またプロキシサーバーを用意する場合は、ID/パスワード認証が有効であり定期的に更新・変更がされているかなど、セキュリティチェックをおすすめします。

3.中間者攻撃の被害に遭いやすいケース

中間者攻撃の被害に遭いやすいケースには、うっかりやってしまいがちな以下のことが挙げられます。

- http通信など、暗号化されていない通信をした

- フリーWi-Fiなど、不特定多数の方が利用している通信を使った

- ルーターやWi-Fiのパスワードを、初期設定から変えていない

それぞれ「自社は大丈夫か」を考えつつ、チェックしてみてください。

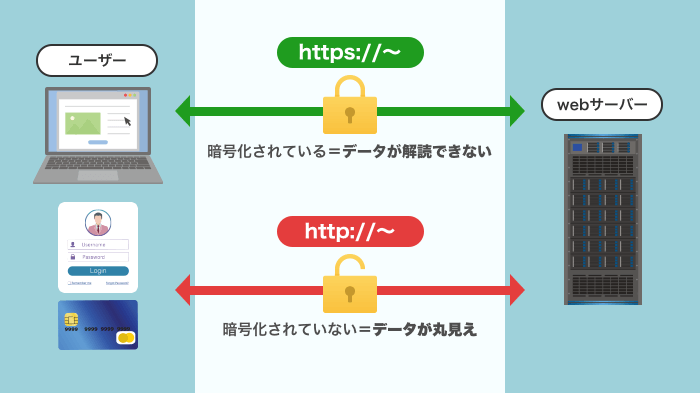

3-1.暗号化されていない通信を使っている

「暗号化されていない通信」、つまり「http通信」を行う際は、中間者攻撃のリスクが高まります。

ちなみに暗号化されてると「https://」と「s」がついています。

http通信の場合、やり取りする内容が暗号化されないため、悪意ある人に簡単に情報を掴まれてしまう危険性があるのです。

サイトを利用する際、特に個人情報やクレジットカードの入力をする場合は、サイトが暗号化されているかを必ずチェックしましょう。

サイトの安全性や、通信内容が暗号化されているかどうかを確認するのは、簡単です。

「URL欄の左端に南京錠マークの表示があるサイトかどうか」

という点で判断しましょう。

暗号化がされているhttps通信のサイトが多いとはいえ、さまざまな情報をやりとりする企業は、特に注意です。

社員に「http通信」の危険性を周知させ、できるだけ使用させないようにしましょう。

3-2.不特定多数の人々が利用する通信を使った

フリーWi-Fiはカフェ・ショッピングモール・空港などで便利に活用できますが、利用には注意が必要です。

それには3つの理由があります。

- 脆弱性を抱えている可能性がある

- 悪意のある人の通信が混じっている可能性がある

- そのWi-Fiスポットが偽物の可能性がある

Wi-Fiを使用するための「ルーター」は、基本的に暗号化機能を搭載しています。

しかし公共機関などで用いられるフリーWi-Fiは、その暗号化機能に脆弱性が見られたり、通信速度向上のため暗号化機能を無効化している場合があるので、情報が盗み見られてしまうことがあります。

また、そのフリーWi-Fiのスポットが正規のものかどうかも問題です。

もし悪意ある人が設置したWi-Fiだった場合、あたかも暗号化され安全な通信のように見せかけることが可能。

そうなると、httpsのサイトへ通信したとしても危険が伴います。

フリーWi-Fiの利用は他人に通信情報が見られるリスクがあるので、どんなに些細な情報でも、ビジネスでの使用は避けるべきといえるでしょう。

3-3.初期設定のままのルーターを使っている

普段から使っているルーターの設定変更はどれぐらいやっていますか?

「設定時に少し触ったけどSSIDやパスワードは初期設定のまま」という方も多いのではないでしょうか。

しかし初期設定のSSIDやパスワードは突破されやすいため、複雑なものへ変更をおすすめします。

そもそもルーターの役割は以下の2つです。

- 複数台のデバイスをインターネットに接続し稼働させること

- 接続している電子機器のIPアドレスを守ること

インターネットに接続するのに欠かせないものだからこそ、セキュリティ対策は万全にしておく必要があるのです。

またSSIDやパスワードは、数か月に一度など定期的に変更するのがベストです。

面倒に感じる方も多いと思いますが、セキュリティ面を第一に考え、定期的にパスワードを変更しましょう。

4.今日から簡単にできる中間者攻撃対策5選

- 中間者攻撃の被害に遭うのは絶対に避けたいです。そのためには、どんな対策ができるのでしょうか?

- 中間者攻撃への対策はさまざまです。取り入れやすいものから順次試してみましょう。

中間者攻撃の被害に遭わないためには、以下に挙げる6つの対策が有効です。

- フリーWi-Fiに接続しない、接続する際はVPNを利用する

- https通信のサイトを利用する

- こまめなパスワード変更・アップデートを実行する

- アクセスはブックマークから

- ネットワークをセグメント化する

こうした対策を、ひとつだけでなく複数行うことが望ましいです。

それぞれ詳しくご紹介していきますので、どれならすぐにできそうか考えながらチェックしてみてください。

4-1.フリーWi-Fiに接続する際はVPNを利用する

フリーWi-Fiは便利ですが、先ほども解説したように情報流出のリスクがあるため、ビジネスでは利用を避けるべきです。

しかし、外出先で打ち合わせで通信環境が悪いといった理由で、フリーWi-Fiを利用せざるを得ないこともありますよね。

その場合は、専用のモバイルWi-Fiを利用したり、「VPN」を導入した端末を使ったりすると安心です。

VPNとは、「Virtual Private Network」の略であり、「仮想専用回線」のことを指します。

機密情報を扱うために安全な環境を作れる回線のことで、通信が保護されるため、第三者に情報を盗み見られたり、改ざんされたりするリスクを減らせます。

もっと詳しくVPNの仕組みについて知りたい方はこちらの記事をご覧ください。

VPNを導入している端末なら、利用する共有ネットワーク内に悪意のある人がいたとしても、通信内容を見ることはできません。

導入コストが必要になるケースもありますが、万が一に備えてVPN導入を検討しておきましょう。

4-2.SSL対応(https通信)のサイトを利用する

SSLとは、インターネット上でデータを暗号化して送受信するための仕組みのこと。

この仕組みに対応したサイトであれば、SSL証明書が発行されサービス提供者が明確となるため、安心して利用できます。

そして、このSSLの仕組みが適用されているのが、https通信です。

https通信では、入力した情報が暗号化されるため、悪意のある人による情報盗難・改ざんを防止してくれます。

とくに通販サイトなど、個人情報・クレジットカード情報を入力する必要のある場面が出てきたら、https通信になっているかチェックして利用しましょう。

4-3.こまめなパスワード変更・アップデートを行う

パスワードは、すべて異なるものに設定しておくと安心です。

同じパスワードを使いまわしている場合、1か所流出しただけで、ほかのサイト・サービスでも連鎖的に被害に遭う可能性が高くなります。

とくに二段階認証のないサイトは、ほかと異なるパスワードを設定し、こまめな更新・変更をする必要があります。

設定できるのであれば、ID・パスワードのほか、生体認証も組み合わせておくとより安心です。

指紋・顔などの生体認証を組み合わせれば、IDやパスワードが流出しても、すぐに不正を働くことはできません。

また通知が届いたら、こまめにアップデートを行いましょう。

アップデートは、アプリ・システムの脆弱性をカバーするために行われることもあります。

最新化すればセキュリティ向上するので、業務用での使用も多い経費精算・名刺管理等のアプリはすぐにアップデートをしておくと安心です。

4-4.いつも使っているサイトのアクセスはブックマークから

メール・メッセージから振込・口座確認等の依頼があったときは、記載されたURLからアクセスするのではなく、ブックマークしておいた正規のURLから接続するようにしましょう。

もしメール内のURLが不正なURLだと大事な情報が盗まれてしまう可能性があるからです。

ブックマークしておいた正規のURLからアクセスすれば、サイト内のお知らせなどで通知内容が正規のものか確認できます。

サイト運営者:個人情報や口座情報・クレジットカード情報を扱うサイトにアクセスする際は、たとえメールから通知がきたとしても、ブックマーク機能を活用するようにしましょう。

4-5.ネットワークをセグメント化する

VLANやネットワークアドレススキームなどを活用し、ネットワークをセグメント化しておくのも有効な対策のひとつです。

セグメントとは、ネットワークを1つの固まりからいくつかの固まりに分けておくことです。

セグメント化しておけば、万が一中間者攻撃を受けても、情報の全把握は難しくなります。

例えば、会社全体をひとつのネットワークで運用していたとしましょう。

その場合、中間者攻撃にあえば、全体に被害が及びます。

しかし「A部署」と「B部署」や「親会社」と「子会社」のようにセグメント化させておけば、中間者攻撃にあった際も、被害を少なく抑えられるはずです。

中間者攻撃に遭ったときの万が一を考え、セグメント化も視野に入れておきましょう。

5.セキュリティに不安があるならセキュリティ診断を

中間者攻撃の被害に遭わないためには、セキュリティレベルを高めておくことが大切です。

しかしなかには、自分でセキュリティ対策をするのに自信のない方もいらっしゃるのではないでしょうか。

自社のセキュリティに不安のある方・チェックをしたい方は、ぜひ「OFFICE110 」の無料セキュリティ診断をご活用ください。

無料セキュリティ診断では、HAB・ルーター・サーバー・PC・OS・システム脆弱性・セキュリティレベル判定などの現地調査を実施します。

今のセキュリティ体制で問題はない?脆弱性はない?など、ご不安な方はぜひご活用ください。

6.まとめ

中間者攻撃とは、通信内容を覗き見たり、改ざんしたりするサイバー攻撃の一種をいいます。

後々金銭トラブル・情報漏えい・フィッシング詐欺メールなどの被害に遭ってはじめてわかるなど、攻撃を受けてもすぐに気づきにくいのが特徴です。

この被害に遭いやすいケースには、「暗号化されていない環境で通信をした」「不特定多数が利用している通信を使った」「ルーターやWi-Fiのパスワードを、初期設定から変えていない」などが挙げられます。

どの対策もすぐに始められるため、取り入れやすいものから順次始めてみましょう。

エンドユーザーや取引会社からの信用をなくしたり、業務に支障が出たりしないよう、できるだけしっかりとした対策・環境整備をしておきましょう。