【初心者向け】水飲み場型攻撃とは?手口や被害事例・対策をかんたん解説!

サイバー攻撃の手口は巧妙化しており、不審なメールや怪しいリンクのような単純なものではなく、自然に怪しまれることなくターゲットに近づく手口へと変化しています。

「いつものWEBサイトにアクセスする行動」を利用し、個人や企業のデータを破壊・妨害・流出させる「水飲み場型攻撃」もその一つです。

攻撃者はターゲットの習慣を偵察し罠を仕掛けるのです。

もしターゲットに狙われたら、あなたのPCを通じて会社の重要なデータを漏洩・改ざんされるかもしれません。

水飲み場型攻撃は気付きにくく発覚しづらいので、知らぬ間に損失を被る可能性があります。

この記事では「水飲み場型攻撃」の手口や特徴・被害事例・対策について詳しく解説します。

1.水飲み場型攻撃とは?

「水飲み場型攻撃(Watering Hole Attack)」とはターゲットがいつもアクセスするWEBサイトを改ざんし、いつも通り閲覧するとマルウェアに感染させられ、情報を盗み取る攻撃です。

- ウイルス・トロイの木馬・スパイウェアなど不正かつ有害な動作を行う目的でつくられたもの。

- 水飲み場型攻撃は特定の組織に属する個人をターゲットにして、バックにある大きな情報を盗み出す手口です。

1-1.ドライブバイダウンロードとの違い

- ドライブバイダウンロード攻撃も同じくWEBサイトを改ざんしアクセスしただけで、マルウェアやウイルスに感染させる攻撃です。

- では水飲み場攻撃とは何が違うのですか?

2つの攻撃の違いは「ターゲット」にあります。

- ドライブバイダウンロード→無差別

- 水飲み場型攻撃→特定の企業や組織

水飲み場型攻撃はドライブバイダウンロードの応用型サイバー攻撃です。

2.水飲み場型攻撃の手口と仕組み

水飲み場型攻撃は企業や組織に属する個人をターゲットにします。

では一体どのようにターゲットを特定し情報を盗むのでしょうか?

水飲み場型攻撃の手口をみていきましょう。

2-1.水飲み場攻撃のターゲット特定・偵察方法

攻撃者は業種などから推測したサイトをリストアップし、ターゲットが普段閲覧しそうなサイトを割り出します。

実際に侵入してアクセスログを確認し、ターゲットからのアクセスが多いか調べます。

いくつかサイトを割り出したら「脆弱性診断」を行い、不正アクセスできそうなサイトに目星をつけます。

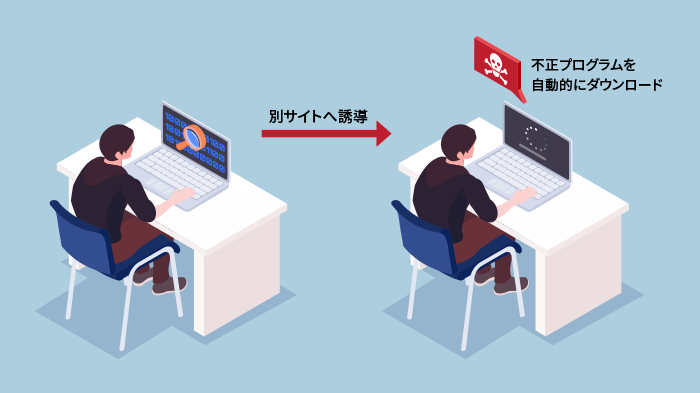

2-2.不正プログラム埋め込み・攻撃

不正アクセスできそうなサイトを見つけた攻撃者は不正プログラムを埋め込みます。

ターゲットがサイトに訪れた際に別サイトへと誘導するよう仕向けたり、サイトを訪れると自動的に不正プログラムがダウンロードされるように罠を仕掛けるのです。

罠にかかったあとは端末の乗っ取りや内部情報の盗難を行います。

3.【脅威】水飲み場型攻撃の特徴

狙いを定め欲しい情報を確実に盗み取る「水飲み場型攻撃」は、これまでのサイバー攻撃とは異なる恐ろしい特徴があります。

3-1.攻撃のリスクを感じさせない

水飲み場型攻撃はターゲットに攻撃のリスクを感じさせないように実行します。

攻撃者はターゲットの「習慣」を利用するためです。

ターゲット個人が日常的もしくは業務の一環としてチェックするサイトが狙われます。

これまでの事例を見ると「信頼性の高い企業や団体のWEBサイト」に罠を仕掛ける特徴がありました。

社員がすぐにできるセキュリティ対策といえば「怪しいサイトに近づかない」「不審なメールやリンクは開かない」といったものでしたが、水飲み場型攻撃にはこのような対策が全く通じません。

3-2.攻撃が発覚しづらい

水飲み場型攻撃には「攻撃が発覚しづらい」特徴もあります。

攻撃者はターゲットがWEBサイトにアクセスしたかIPアドレスで判別し、攻撃するからです。

つまり、攻撃の痕跡が残りません。

なので、ターゲット以外のユーザーが同じWEBサイトに訪れても何も起こりませんし、セキュリティ担当者がサイトをチェックしても攻撃を発見できないのです。

「水飲み場型攻撃」は改ざん対策が不十分な状態が多い中規模サイトが狙われやすいです。

攻撃が発覚しづらいためターゲットは長期間にわたり攻撃され続け、大きな損失を被る可能性があります。

4.水飲み場型攻撃【実際に起きた被害事例】

水飲み場型攻撃に遭うと、次のような被害が起きる可能性があります。

- 情報システムが遠隔操作され破壊される

- 機密情報を盗まれる

- PCやスマホなどの端末が乗っ取られる

- 自社サイトが水飲み場となり、外部攻撃の踏み台にされる

一体どのような情報を狙って水飲み場型攻撃を仕掛けられるのか?

誰が・どんなサイトが狙われやすいのか?

被害事例をみていきましょう。

4-1.政府機関職員が狙われた事例

「施設有害物質情報」を提供するアメリカ労働省のサイト「Site Exposure Matrices」で起きた事例です。

このサイトはエネルギー省が運営し、閲覧者には「政府機関」や「エネルギー分野」で働く職員が多くいました。

攻撃者はInternet Explorer8のゼロデイ脆弱性を悪用し、サイトに不正なプログラムを仕込みました。

閲覧した人が「Poison Ivy」と呼ばれるマルウェアに感染したのです。

- 「ゼロデイ脆弱性」とはセキュリティが脅威にさらされたまま修正プログラムが提供されず、問題を解消する手段がない状態です。

水飲み場型攻撃ではゼロデイ脆弱性を悪用し、罠を仕掛けるケースが多く見受けられます。

- 修正プログラムがつくられるまでは脆弱性を利用して攻撃されたり、他のサイトや組織が狙われたりするのですね。

4-2.重要インフラを担う企業が狙われた事例

こちらは国内の某情報提供サイトで起きた事例です。

このサイトには「重要インフラを担当する企業」や「中央省庁」の職員がアクセス。

サイトを訪れると水飲み場型攻撃による攻撃プログラムが自動的にダウンロードされます。

調査結果によると、攻撃者はターゲットのIPアドレスからアクセスがあった場合にのみ、攻撃プログラムがダウンロードされるよう仕組んでいました。

マルウェアに感染するとさまざまな情報に不正アクセスされ、重要な機密情報が盗まれる可能性は高いでしょう。

機密情報を保持したまま企業を脅したり、損失を与える機会を狙ったりするかもしれません。

- 脆弱性を突かれ踏み台にされたサイトは、ユーザーからの信頼を失います。特定の企業や組織に属する従業員だけでなく、サイト運営者も水飲み場型攻撃を防ぐセキュリティ対策をする必要があります。

5.水飲み場型攻撃を防ぐ3つの対策

水飲み場型攻撃は習慣的行動を利用するため、「不審なメールを開かない」「怪しいWEBサイトにアクセスしない」などといったこれまでのセキュリティ対策では攻撃を防げません。

さらに一歩踏み込んだ対策が必要になります。

ここからは「水飲み場型攻撃を防ぐ」「自社サイトが水飲み場型攻撃に利用されない」ための対策についてご紹介します。

5-1.OS・ソフトウェアをこまめにアップデートする

水飲み場型攻撃に限らず、サイバー攻撃の多くは「システムの脆弱性」を突きます。

「どれだけ対策しても完璧ではない」ことを前提に、最新のサイバー攻撃には最新の対策が必要です。

OSやソフトウェアを開発した会社は堅牢なシステムへと近づけるため、セキュリティの穴をふさぐ「修正パッチ」を提供します。

ユーザーはこまめにアップデートし、最新バージョンに保つことが大切です。

被害事例でもご紹介したように「ゼロデイ脆弱性」を悪用した攻撃もあります。

対策は簡単ではありませんが、「セキュリティホールの発見頻度が少ない」「すぐに修正プログラムがつくられる」製品を選ぶとリスクを軽減できます。

5-2.自社サイトがある場合は脆弱性診断を行う

サイトの脆弱性が発端となりユーザーに被害が生じれば、運営する起業は信頼を失います。

自社でサイト運営する場合は外部攻撃への踏み台にされるリスクを減らすため、定期的な「脆弱性診断」を行いましょう。

「脆弱性診断」はプログラム・ネットワーク・OSなど、さまざまな項目を検査できます。

情報漏洩やサイバー攻撃による金銭的・社会的損失リスクを未然に低減でき、費用対効果の高いセキュリティ対策のため、必ず実施しましょう。

- 脆弱性診断以外にサイトのセキュリティを高める方法はありますか?

- 脆弱性診断をもとに弱点を補うセキュリティ対策ソフトの導入やセキュアプログラミングやソースコード診断もおすすめです。

- セキュアプログラミング(上流工程である要件定義~各実装プロセスにおいて脆弱性に配慮する開発方法)

- ソースコード診断(リリース前にプログラムを解析することで脆弱性を洗い出せる)

5-3.セキュリティ対策を強化する

水飲み場攻撃を含むサイバー攻撃を防ぐには2つの対策が重要です。

- 不正アクセスやマルウェア感染を防ぐ「入口対策」

- システムの異常やマルウェア感染を検知する「出口対策」

水飲み場型攻撃には「出口対策」が重要です。

「個人」や「中規模サイト」などセキュリティの穴が生じやすいところを狙うため。

- 水飲み場型攻撃はあらゆる隙をついてきます。防ぐためには入口対策に加え社員教育や精度の高い出口対策が必要になります。

現在はどの企業であっても業務におけるWEB接続は必要不可欠。

多くの企業が常に情報漏洩の危機にさらされています。

リスクを未然に防ぐには、外的脅威から企業を守る次の2つのセキュリティ製品がおすすめです。

外的脅威から守る!【NISG6000Std】

水飲み場型攻撃は改ざんされたWEBサイトで自動的に不正プログラムをダウンロードします。

重要な情報を抜き取られないためには「マルウェア」の侵入を防御・検知し、被害を未然に防ぐ必要があります。

マルウェアをはじめとする外的脅威から情報を守るには、高い監視能力を持つ「Cyber Box UTM」がおすすめです。

「NISG6000Std」は外的脅威から企業のデータを守ってくれるトータルセキュリティ製品です。

UTM「NISG6000Std」で水飲み場攻撃に対して役立つセキュリティ機能

- 1.ファイアウォール

- 2.IDS/IPS

- 3.アンチウイルス

- 4.アンチスパム(迷惑メールを排除)

- 5.Web・URLフィルタリング

またPCの利用状況やデータ通信履歴を把握できる「ログビューワ―」や「脆弱性診断」機能により、自社サイトを不正な改ざんから守ってくれます。

社内外の脅威から企業を守る!【Cyber Box Pro】

- 昨今のサイバーセキュリティにおけるインシデントのおよそ76%は「従業員の不注意」によって生じています。どれだけ教育をした社員でも人的ミスは完全にはなくなりません。

だからこそ人的ミスをカバーする技術的・多角的なセキュリティアプローチが必要となるのです。

「外部」そして「内部」の脅威から企業を守るセキュリティ対策には「Cyber Box Pro」がおすすめです。

「Cyber Box Pro」は社内外のあらゆる脅威から企業を守ってくれるセキュリティ機能が1台にまとまった製品です。

CYBER BOX PROのおすすめポイント

- 1.あらゆるサイバー攻撃に必要なセキュリティ機能がこれ1台に

ウイルス感染や不正アクセスなどのサイバー攻撃から守るための、中小企業に必要なセキュリティ機能をパッケージ化 - 2.パッケージ化により低コストで導入可能

セキュリティソフトを複数、導入すると高額なコストがかかりますが、CYBER BOX PROなら1台でOK - 3.OFFICE110ならセキュリティ調査も無料

通常は10万円以上のセキュリティ診断が無料。脆弱性を見つけ出し貴社に必要な対策をご提案します

「セキュリティを強化したいけど予算が限られている」「バラバラのセキュリティ製品をまとめて楽に運用したい」とお考えなら、「Cyber Box Pro」の導入を検討してみてはいかがでしょうか?

6.水飲み場型攻撃【実際に起きた被害事例】

企業や組織に属する者に罠を仕掛け、情報を盗み出す「水飲み場型攻撃」。

攻撃されると知らぬ間に端末を乗っ取られ、データを盗まれたり破壊されたりします。

「うちの会社が狙われるわけない」と思うかもしれませんが、誰にでも起こりえます。

水飲み場型攻撃による直接的な被害はなくても、あなたの会社のセキュリティの脆弱性が原因で取引先や顧客が大きな損失を被る可能性があります。

自分の会社の利益や価値を守るためには何をすべきか?

クライアントや顧客からの信頼を守るために企業ができることとは?

被害が起きて手遅れにならないよう、今一度セキュリティについて考えることが大切です。