標的型攻撃とは?2種類の攻撃パターンや被害事例、企業ができる対策を解説

- 「標的型攻撃」という言葉を最近耳にしたのですが、具体的にどのようなサイバー攻撃なのでしょうか?

- 標的型攻撃は、機密情報を盗み取ることなどを目的として、特定の個人や組織を狙ったサイバー攻撃です。従来は府省庁や大企業が中心に狙われていましたが、最近では中小零細企業もターゲットにされているため注意が必要です。

標的型攻撃は2005年頃に初めて確認されてからというもの、その発生件数は年々増加。

標的型攻撃では「標的型攻撃メール」による被害が大多数を占めますが、近年「水飲み場型攻撃」も大きな脅威となっています。

もしも企業が標的型攻撃を受けると、情報漏えいや改ざん・破壊などの被害に遭い、経済的な損失や社会的信用の低下といった致命的な損害を被る危険性があるのです。

そこで本記事では、標的型攻撃の攻撃パターンや有名な事例、被害を防ぐ効果的な対策を分かりやすく解説します。

標的型攻撃とは?

標的型攻撃は、標的(ターゲット)に対して明確な目的をもって行われるサイバー攻撃です。

標的は主に、政府・公共サービス・製造業・IT企業など、利用価値の高い知的財産を保有する組織が対象。

以下のような明確な目的のもと、標的のシステムにマルウェア感染などの攻撃を実行します。

- 企業の機密情報を窃取

- 顧客の個人情報を窃取

- 銀行やクレジットカード情報を窃取

- 個人的な恨みによる嫌がらせ・サービス妨害

【標的型攻撃の主な目的】

マルウェアとは?

システムの中で有害な動作をさせる目的で作成された悪意のあるプログラムの総称。

以下のような不正なプログラムが該当する。

- ウイルス

- トロイの木馬

- ランサムウェア

- ワーム

- スパイウェア など

マルウェアを感染させる攻撃として、現在まで以下2種類の攻撃パターンが確認されています。

- 標的型攻撃メール

- 水飲み場型攻撃

さらに標的型攻撃は、使われるマルウェアにより「潜伏型」と「速攻型」の2種類が存在します。

- 「潜伏型」や「速攻型」の攻撃タイプがあるのは初めて知りましたが、違いは何でしょうか?

- 両者では、被害に遭うまでの時間に違いがあります。それでは続いて、2種類の攻撃タイプの違いを確認していきましょう。

標的型攻撃の「潜伏型」とは?

「潜伏型」は、標的型攻撃によってマルウェアをシステムに感染させたあと長期間潜伏し、時間をかけて確実に機密情報などを取得するタイプです。

感染するマルウェアの活動が鈍く時間を要しますが、確実に情報を窃取するといわれています。

標的型攻撃の「速攻型」とは?

「速攻型」は標的型攻撃によってシステムにマルウェアを感染させたあと、情報を取得するまでのスピードが速いタイプです。

潜伏型とは異なりシステムにマルウェアを感染させたあと数日もしくは数時間で、情報を取得できるといわれています。

ただ速攻型は失敗が多く成功率が低いため、続けて攻撃を仕掛ける特性があります。

- 潜伏型は時間をかけて進行するため異常に気付きにくい反面、速攻型は急激にパソコンの動作が遅くなる特徴があり異常に気付きやすいという特徴があります。

標的型攻撃の2種類の攻撃パターンを解説

標的型攻撃は、ターゲットの機密情報などを取得するのが目的です。

その目的を果たすため、「標的型攻撃メール」や「水飲み場型攻撃」を仕掛けます。

- 「標的型攻撃メール」はメールで攻撃されるのは分かりますが、「水飲み場型攻撃」の仕組みはどうなっているのでしょうか?

- 標的型攻撃メールは、電子メールによる攻撃です。一方で水飲み場型攻撃はWEBサイトを悪用した攻撃として近年問題視されています。

では次に、それぞれが具体的にどのような攻撃なのか確認しましょう。

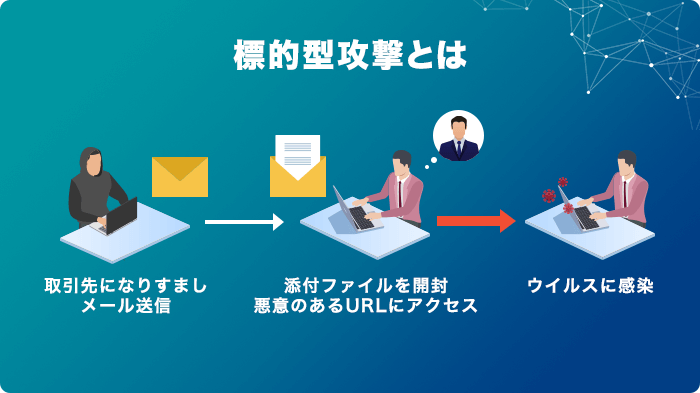

標的型攻撃メールとは?見抜くのは不可能?

「標的型攻撃メール」は、ターゲットの企業や組織の人物宛に、直接悪質なメールを送る攻撃手法です。

ターゲットにした組織の取引先などになりすまし、ターゲットに不信感を与えることなく以下のような行動を促して、パソコンなどの端末にマルウェアを感染させます。

- ウイルスが混入した添付ファイルを開かせる

- 悪意のあるURLにアクセスさせる

標的型攻撃メールには、ターゲットに不信感を抱かせない細工が施されています。

見た目には他のメールと変わりがないため、専門家の間では「どんな教育や訓練を受けていても標的型攻撃メールを見抜くことは不可能」との見解があります。

また標的型攻撃メールは大きく3つの難易度に分類され、高難易度になるほど見分けが困難です。

| 難易度 | 特徴 |

|---|---|

| 高 | 実際の業務メールを盗み出し、本文や件名は過去に送受信されたメールが使われるため、見分けが困難。 添付書類も業務内容に合わせて細工してあるため見分けるのは不可能。 |

| 中 | 業務に関連するように見せかけたメールや専門のWEBサイトの記述をそのままコピーして利用。 内容的に不明瞭な部分があれば見分けられる可能性がある。 |

| 小 | 意味不明な外国語が混じっていたり日本語の使い方がおかしかったりなどの特徴を持っており、注視すれば見分けられる。 |

標的型攻撃メールの見分け方

続いて、実際にIPA(情報処理推進機構)が公開するIPA テクニカルウォッチ「標的型攻撃メールの例と見分け方」から一部内容を抜粋し、標的型攻撃メールを見分けるポイントを解説します。

ご紹介する内容はIPA に情報提供があった標的型攻撃メールや公開情報から得たデータをもとに、メールの特徴をまとめたものです。

| 項目 | 特徴 |

|---|---|

| メールのテーマ (件名) |

①知らない人からのメールだがメール本文のURLや添付ファイルを開かざるを得ない内容 ②心当たりのないメールだが興味をそそられる内容 ③これまで届いたことがない公的機関からのお知らせ ④組織全体への案内 ⑤心当たりのない決裁や配送通知 (英文の場合が多い) |

| 差出人のメールアドレス | ①Gmailなどフリーメールアドレスから送信されている ②差出人のメールアドレスとメール本文の署名に記載されたメールアドレスが異なる |

| メール本文 | ①日本語の言い回しが不自然 ②日本語で使用しない漢字(繁体字、簡体字)が使われている ③実在する名称を一部に含むURLが記載されている ④URL(アンカーテキスト)と実際のリンク先のURLが異なる(HTML メールの場合) ⑤署名(住所など)の内容が誤っている |

| 添付ファイル | ①ファイルが添付されている ②実行形式ファイル(exe・scr・cplなど)が添付されている ③ショートカットファイル(lnkなど)が添付されている ④ファイル拡張子が偽装されている |

上記の特徴に複数当てはまる場合、標的型攻撃メールの可能性が高いため注意して慎重に対応しましょう。

- とはいえ、メールの件名が実際の業務に関係する内容に細工してあったりで、見分けるのは困難です。少しでも違和感があれば添付ファイルを開かないのはもちろん、専門家への判定依頼をおすすめします。

水飲み場型攻撃とは?

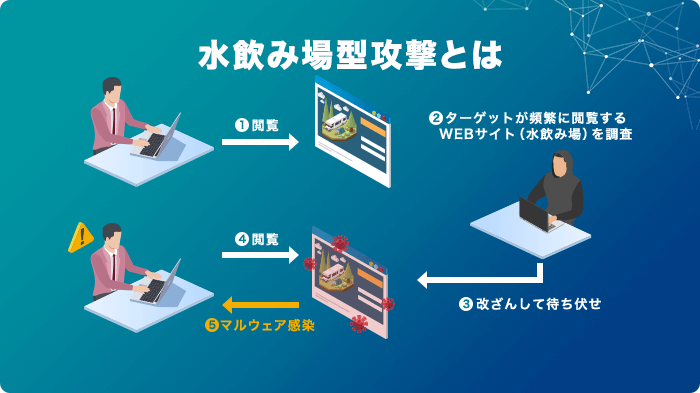

「水飲み場型攻撃」は、ターゲットの組織や人物が普段から頻繁にアクセスするWEBサイトを改ざんし、待ち伏せるサイバー攻撃です。

「水飲み場」というのは、自然界でライオンなどの肉食動物が獲物を狙うとき、水を飲みに来る草食動物を待ち伏せする状態を形容して名付けられました。

具体的には、以下の流れでターゲットのシステム内にマルウェアを感染させます。

- 1.攻撃者はターゲットが頻繁に閲覧するWEBサイト(水飲み場)を調査

- 2.WEBサイトが特定できたら、マルウェアを組み込むなどサイトを改ざんして待ち伏せる

- 3.ターゲットが改ざんされたWEBサイトにアクセスすると、自動的に不正ブログラムをダウンロード

- 4.システム内にマルウェアが感染

【水飲み場型攻撃の流れ】

水飲み場型攻撃は「ドライブバイダウンロード攻撃」を応用したもので、特定の組織を狙った標的型攻撃として近年注視されています。

- 標的型攻撃もこれまでは「標的型攻撃メール」が主流でしたが、今では「水飲み場型攻撃」も特定の組織をターゲットにしたサイバー攻撃として大きな脅威となっているんですよ。

標的型攻撃による被害事例

標的型攻撃によってウイルスなどのマルウェアに感染した場合、その端末を踏み台にして社内システムに感染が拡散。

機密情報や個人情報など重要な情報が攻撃者に盗まれ、致命的な被害に遭う危険性があります。

標的型攻撃はサイバー攻撃の中でも深刻な脅威で、これまでさまざまな大事件が発生しています。

ここでは、有名な事例から実際にどのような被害が発生したのか見ていきましょう。

「早稲田大学」への標的型攻撃メール(2014年)

2014年12月、早稲田大学をターゲットにした標的型攻撃メールによって、3,308人分の学生や教職員らの個人情報が流出した事件です。

事件の発端は、同大学に送られた医療費通知を装った標的型攻撃メール。

対応した職員の事務用パソコンにマルウェアが感染したものです。

攻撃者はウイルス感染したパソコンを利用して遠隔操作し、大学管理サーバーの設定ファイルに残された管理用パスワードを盗んみ、そのパスワードを使って大量の情報を窃取しています。

「日本年金機構」への最も有名な標的型攻撃メール(2015年)

2015年6月、日本年金機構をターゲットにした標的型攻撃メールによる最も有名な事件で、101万4,653件(約125万人分)もの個人情報が漏えいしました。

事件の発端は、日本年金機構の職員宛に送られた標的型攻撃メール。

発信はYahoo!メールからのもので、メールの件名は「厚生年金制度見直しについて(試案)に関する意見」として届きました。

対応した職員は問題のメールに騙され、メール開封後に添付ファイルをダウンロードした結果、職員のパソコンにウイルスが感染しました。

同機構では「不審なメールに注意」と注意喚起していましたが、具体的なメール内容などの申し送りはありませんでした。

そのあとも度重なる攻撃によって感染端末が拡大し、結果として101万4,653件(約125万人分)にも上る大規模な個人情報漏えいに繋がったのです。

「JTB」への標的型攻撃メール(2016年)

2016年6月、大手旅行代理店「JTB」をターゲットにした標的型攻撃メールによって678万8,443件もの個人情報が流出した事件です。

事件の発端は、発覚前の3月にJTBの子会社「i.JTB」の職員宛に送られた標的型攻撃メール。

送られたメールは実際に取引がある会社からのもので、社名・部署名・担当者名・ドメインは実在するものでした。

添付されたpdfファイルは北京行のEチケットで、それにウイルスが混入していたとは最後まで分からなかったそうです。

そのあと不審な通信を確認、サーバー内のデータが第三者によって作成・削除された形跡があり、そのデータに個人情報が含まれることが判明しています。

結果として、大規模な個人情報流出事件となりました。

マルウェア「RATANKBA(ラタンクバ)」が拡散した水飲み場型攻撃(2017年)

2017年2月にマルウェア「RATANKBA(ラタンクバ)」が拡散した水飲み場型攻撃です。

RATANKBAは情報を窃取すると同時に、ほかの端末に感染する特徴をもったマルウェア。

いくつかの金融機関が頻繁に利用するWEBサイトが改ざんされ、アクセスした金融機関にRATANKBAが感染拡大したのです。

ポーランドの銀行でRATANKBAの感染が初めて確認されて以降、アメリカを中心とした北米・ヨーロッパ・南米のほか台湾・香港・中国などにも感染が広がり、多大な影響を与えました。

被害の規模は不明ですが、情報漏えいや詐欺被害も確認されています。

標的型攻撃に対抗する必須の対策とは?

- 標的型攻撃を防ぐには、どうしたらいいでしょうか?単純に不審なメールを開かないのが一番だとは分かっていますが…。

- そうです、「怪しいメールを開かずに削除」するのが重要な対策ですね。ですが細工された標的型攻撃メールを見分けるのは難しいため、十分な対策とは言えません。

ここでは標的型攻撃メールはもちろん、水飲み場型攻撃を含めた「標的型攻撃」を防ぐために効果的な対策をご紹介します。

対策①パソコンのOSやソフトウェアのアップデート(脆弱性の解消)

標的型攻撃対策で最も重要なのは、「脆弱性の解消」です。

ウイルスバスターを提供するトレンドマイクロ社によると、「標的型攻撃メールの約50%に脆弱性を悪用するマルウェアが仕込まれている」との調査結果がでています。

脆弱性とは?

OSやソフトウェア・アプリの中に含まれるセキュリティ上の欠陥を指す言葉。

標的型攻撃を含め、ほとんどのサイバー攻撃で脆弱性が悪用されている。

標的型攻撃対策として、OSやソフトウェア・アプリから配信される更新情報は常にチェックし、脆弱性を解消する最新プログラムへアップデートすることが最も重要です。

- 最近のOS・ソフトウェア・アプリは自動アップデート機能が利用できるため、設定しておけば常に最新の状態にアップデートできますよ。

対策②標的型攻撃メールへのセキュリティ意識の統一(社内教育の徹底)

標的型攻撃メールは、関係者になりすましたメールを送信する攻撃。

そのためすべての社員に標的型攻撃メール対策の情報を共有し、社内全体でセキュリティ意識を統一することが重要です。

具体的にいうと、以下のような対策が効果的です。

- 標的型攻撃メールを見分けるポイントや脆弱性の重大さなど、全社員に理解してもらう

- 不審なメールを受信したら、即座にシステム管理者に報告し社内で情報共有する

一人の社員が間違った対応をしただけで致命的な被害に遭う危険性があるため、組織全体での対策が求められます。

対策③セキュリティ対策ソフトを導入する

標的型攻撃は、ターゲットのシステムにマルウェアを感染させる攻撃を仕掛けます。

そのため標的型攻撃メールや水飲み場型攻撃への対策として効果的なのが、セキュリティ対策ソフトの活用です。

100%ではないものの、標的型攻撃に使われるマルウェアはセキュリティ対策ソフトで検知・駆除が可能。

標的型攻撃を含めあらゆるサイバー攻撃対策として、セキュリティ対策ソフトの導入が効果的です。

また一般的なセキュリティ対策ソフトは、定期的にウイルスの定義ファイルを更新しています。

ソフトウェアの提供会社が配信する更新情報を常にチェックし、最新の状態にアップデートすれば、よりセキュリティの強化が図れます。

企業におすすめのセキュリティ対策ソフト「ESETインターネット セキュリティ」

企業向けのセキュリティ対策ソフトは数多く提供されていますが、中でも特におすすめなのが「ESETインターネット セキュリティ」です。

標的型攻撃に使われるマルウェアを高い精度で検出し、感染を効果的に防いでくれます。

さらに、標的型攻撃メールによる詐欺サイト(フィッシングサイト)への誘導もブロックしてくれる優秀なソフトです。

- ESET は「Canon(キヤノン)ITソリューションズ」が提供するセキュリティ対策ソフトで、「使いやすく、ウイルスの検出率など防御力が非常に高いソフト」として多くの組織で利用されていますよ。

対策④OFFICE110の「Cyber Box Pro」でトータルのセキュリティ対策を実現

近年、標的型攻撃だけでなくさまざまなサイバー攻撃が横行しており、いつ被害者になってもおかしくありません。

そこでオフィスのセキュリティに不安をお持ちの方におすすめなするのが、「Cyber Box Pro」です。

「CYBER BOX PRO」は中小企業に必要なセキュリティ機能をパッケージ化した最高峰システム。

セキュリティソフトを一つひとつ入れると高額になりますが、パッケージ化しながら月額9,800円~と安価に抑え、導入のしやすさも実現しています。

「CYBER BOX PRO」の基本機能紹介

- 1.タフで高機能、大容量のNAS

大容量7.3TBのBOX型オリジナルデスクトップサーバ。

SSD搭載で高速起動を実現、障害時の切り分けも簡単です。 - 2.リアルタイムバックアップで安心

ファイルやメールのデータ変化をリアルタイムに検知・バックアップ。

99世代までのデータを戻すことができます。(Air Back) - 3.ファイル共有・アクセス権限の変更が可能

ファイルごとにアクセス権限を変更し、閲覧・編集が可能。

社内外からのデータのやり取りも安心かつ簡単です。 - 4.全ての機器のログ解析も

リアルタイムで、様々なログを手間なく確実に記録。

不正操作を防止し、原因の調査も簡単です。(LBアクセスログ2) - 5.セキュリティソフトでサイバー攻撃を防ぐ

PCウイルスや不正侵入などから、PCやサーバを防御。

未知の脅威に対しても効果を発揮します。(ESET) - 6.トラブル時にも安心の遠隔サポートも

トラブル時には、サポートチームが遠隔でサポート。

余計な手間もコストもかけず、簡単に問題を解決できます。

標的型攻撃などによるマルウェア感染防止対策はもちろん、自動バックアップによるデータ消失対策やログ解析による勤怠管理まで、「Cyber Box Pro」を1台導入すればすべて対応可能。

それぞれに掛かるコストが不要になるため、大幅なコスト削減や業務効率化まで実現できます。

- さらにOFFICE110では、通常は10万円以上のセキュリティ診断を無料で実施しております!どんな対策が必要なのかお困りの方は、ぜひお気軽にお問合せください。

まとめ

標的型攻撃は、「IPA(情報処理推進機構)」が公開する「組織の情報セキュリティの脅威」でも5年連続1位になるほど、危険なサイバー攻撃です。

「標的型攻撃メール」はもちろん最近は「水飲み場型攻撃」による被害も増加しており、企業などの組織には厳重な対策が求められます。

そんな標的型攻撃の脅威から企業を守るためには、セキュリティ対策ソフトを活用するとともに、脆弱性の解消や標的型攻撃メールに対する社内のセキュリティ意識の統一が重要です。

標的型攻撃を含む、オフィスのセキュリティ対策にお困りの方や強化を図りたい方は、ぜひOFFICE110へお問合せください。

セキュリティ診断から商品の提供、アフターサービスまで、トータルでサポートいたします。