リバースブルートフォース攻撃とは?手口や事例・対策法を解説

普段から使っているサイトで二段階認証が増えてきていませんか?

それはリバースブルースフォース攻撃のようなサイバー攻撃を受けないためです。

この攻撃はユーザーが使うサイトのパスワードを固定して、使いそうなIDを総当たりで試し、不正ログインを狙います。

特定の誰かを狙って攻撃するのではなく、ログインさえできれば攻撃対象は誰でもいいわけです。

実際に私たちの身近なところでも被害が発生しています。

攻撃を受けないためにはリバースブルートフォース攻撃について学び、セキュリティ対策が不可欠です。

この記事ではリバースブルートフォース攻撃の手口や事例・対策について解説します。

1.リバースブルートフォース攻撃とは?

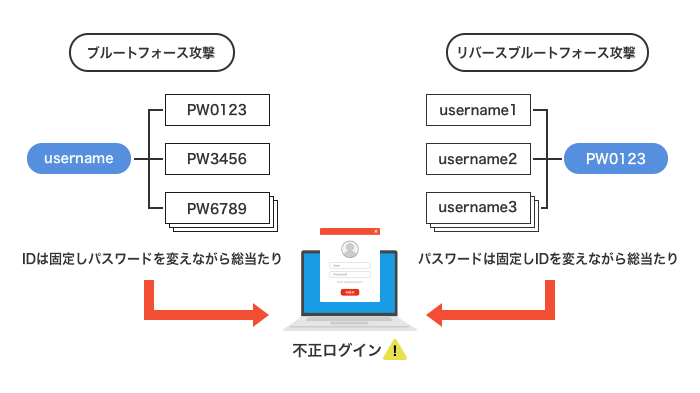

- 「リバースブルートフォース攻撃」とはユーザーが設定しそうなパスワードを固定して、あらゆるIDを組み合わせて、総当たりで不正ログインを試みる攻撃です。

ブルートフォース攻撃とは逆(リバース)の方法を用いることから、「リバースブルートフォース攻撃」「逆総当たり攻撃」などと呼ばれています。

ブルートフォース攻撃

IDを固定、し該当しそうなパスワードを組み合わせ、総当たりで不正ログインを試みる攻撃。

2.リバースブルートフォース攻撃の手口

リバースブルートフォース攻撃は特定のアカウントの認証突破を狙うのではなく、アカウントを選ばず突破したい場合に行われます。

「1234」「admin」などの推測しやすい単純なパスワードにさまざまなIDを組み合わせて、しらみつぶしにログインを試みるのが特徴です。

またダークウェブなどで手に入れたパスワードをログイン画面に入力し、さまざまなIDと組み合わせてログインを試すこともあります。

ダークウェブとは

検索エンジンではヒットせず、特定のソフトウェアや設定が必要なWEBサイト。

違法な商品の取引や犯罪を助長し、日本では「闇サイト」と呼ばれる。

ダークウェブで違法に取引されるものには、IDやパスワード・クレジットカード情報などの個人情報も含まれる。

WEBサイトの多くは「アカウントロック機能」を導入しており、ブルートフォース攻撃の対策にアカウントロックは有効です。

一方リバースブルートフォース攻撃の場合、パスワードではなくIDを変更してログイン試行するため、アカウントロック機能では効果がありません。

アカウントロック機能

指定回数パスワード入力を間違えると、アカウントにロックがかかる機能

アカウントロックも機能しないリバースブルートフォース攻撃は厄介なので、しっかりと防御しなくてはなりません。

次にリバースブルートフォース攻撃により不正アクセスの被害に遭った事例を見ていきましょう。

3.リバースブルートフォース攻撃の事例紹介

リバースブルートフォース攻撃を受けた事例で特に有名なのが「ドコモ口座」で相次いだ不正出金です。

この事件はリバースブルートフォース攻撃の脅威を一気に知らしめました。

では実際に見ていきましょう。

事例① 2014年:JALマイレージに不正アクセス

2014年に日本航空(JAL)は「JALマイレージバンク(JMB)」のWEBサイトに不正アクセスがあり、会員になりすました第三者がマイルを特典に交換する事件の発生を発表しました。

不正ログインによるAmazonギフト券への交換の可能性があったため、JALは交換サービスを停止。

影響拡大を未然に防ぐため、全会員にパスワード変更を依頼しました。

会員サイトでは限られた桁数のマイレージ番号とパスワードがあればログインできるようになっており、仕組み上、第三者による不正ログインに対する脆弱性があったとされています。

攻撃者はこの脆弱性を突いて攻撃したようです。

事例② 2019年:宅ふぁいる便の個人情報481万件が流出

2019年に「株式会社オージス総研」はファイル転送サービス「宅ふぁいる便」のサーバーが不正アクセスを受け、約481万件の顧客情報が流出したことを確認。

ログデータを分析したところ悪意のある第三者がサーバーの脆弱性を突き、メールアドレスやパスワードなど顧客の個人情報を外部に持ち出したことが判明。

同社はサービスを停止し再開に向けて検討を重ねましたが、復旧にかかる時間やコストなどを考慮した結果、2020年にサービスの終了を発表しました。

事例③ 2020年:SBI証券に不正ログイン9,864万円被害

2020年ネット証券最大手「SBI証券」は、顧客6人の証券口座から9,864万円が不正に流出したと発表しました。

この事件では第三者が証券口座に不正アクセスし、ゆうちょ銀行と三菱UFJ銀行に開設された本人名義の偽の口座に送金したことが判明。

口座開設には偽造した本人確認書類が使われたとされています。

「身に覚えのない取引があった」と顧客から通報があり、発覚しました。

SBI証券によると社内システムへの侵入形跡はなく、過去に流出したIDやパスワードでさまざまなログインを試みる「リスト型アカウントハッキング」の手法であったとされています。

またSBI証券のIDはユーザーが自由に設定できたため、狙われた可能性があるとしています。

事例④ 2020年:ドコモ口座で相次ぐ不正出金

NTTドコモが提供する電子決済サービス「ドコモ口座」で、地方銀行から不正に現金を引き出す被害が相次ぎました。

被害に遭った銀行は「WEB口振受付サービス」を利用して、ドコモ口座と連携。

「WEB口振受付サービス」は収納企業(決済サービス提供社)と地方銀行の連携サービスです。

ユーザーはこのサービスを通じて、預金口座振替の新規登録などの手続きを行うことができます。

ユーザーが銀行口座からドコモ口座へ入金するためには、ドコモ口座のWEBサイトから銀行口座を登録しなくてはなりません。

登録には「口座番号」「名義」「4桁の暗証番号」が必要ですが、ドコモは「何らかの理由でこれらの情報が第三者に漏れたことが、不正利用に繋がったのではないか」としています。

一方被害者のネットへの書き込みなどから、ネット上では「リバースブルートフォース攻撃」や「パスワードスプレー攻撃」である可能性が高いとの見解があります。

パスワードスプレー攻撃とは

数千~数万のIPアドレスを使い、同じパスワードを複数のIDに使用してログインを試みる攻撃

ドコモ口座事件からもわかるように、リバースブルートフォース攻撃は身近に潜む脅威です。

攻撃者は巧みにパスワード認証を突破し、不正に現金を盗みます。

リバースブルートフォース攻撃から身を守るため、被害に遭う前の対策が大切になるでしょう。

4.リバースブルートフォース攻撃の対策

リバースブルートフォース攻撃の対策として最も重要なのは「パスワードの管理」です。

誰でもわかるような安易なパスワードを設定すると、攻撃者の恰好の餌食になる危険性があります。

被害に遭わないためにもしっかりと対策し、不正アクセスされないようにしましょう。

4-1.ユーザーができる対策

まずはサイトを訪れるユーザーができる対策からお伝えしていきます。

基本的にはパスワードをしっかり考えて作ることです。

対策①多要素認証を設定

認証は以下の3要素です。

- パスワードやPINコード・秘密の質問などの「知識情報」

- 携帯電話情報やハードウェアトークン・ICカードなどの「所持情報」

- 指紋や静脈・声紋・顔認証などの「生体情報」

多要素認証はこれらのうち2つ以上を組み合わせることでリバースブルースフォース攻撃に有効な対策になります。

サイトやアプリで設定が可能なのでしっかりと対策しておきましょう。

対策②複雑なパスワードにする

攻撃者は推測しやすい脆弱なパスワードを狙います。

複雑で強固なパスワードをユーザーが設定することで、攻撃を防ぐことができるでしょう。

リバースブルートフォース攻撃を防ぐため、WEBサイトの管理者はユーザーに複雑で強固なパスワードを設定させる必要があります。

4-2.サイト管理者ができる対策

次はサイト管理者がユーザーのためにできるサイト内の対策です。

対策①サイトへの攻撃を難しくする

「CAPTCHA」の導入やログイン試行の遅延導入など、攻撃者が簡単に攻撃できないようにするのが重要です。

CAPTCHA

ゆがんだ文字列の画像のようにプログラムが解析しにくい情報を表示し、ユーザーに入力させチェックする仕組み

対策②アクセスログの監視

「アクセスログ」とはサイトにアクセスしたユーザーの履歴です。

履歴を調べると以下の内容がわかり、不正ログインの判断材料になります。

- 同じIPアドレスから何度もログインに失敗

- 同じIPアドレスから複数のユーザー名でログイン

- 通常ではあまり観測されない場所からのログイン

このような観点からアクセスログを監視して、システムに対する脅威や利用状況を把握しておくことが重要です。

5.リバースブルートフォース攻撃対策におすすめのセキュリティ

リバースブルートフォース攻撃の対策として「NISG6000Std」を導入するのもおすすめです。

「Cyber Box Pro」は「バックアップ」「ログ管理」「セキュリティ」が一つになったセキュリティ商品で、個々にそろえるより便利でコストも大幅に抑えられます。

「NISG6000Std」の機能

- 詳細な分析の実行と悪意のあるユーザー行動を識別

- 怪しいプログラムや異常な挙動がないかチェック

- ネットワーク通信を検査して脅威がない確認

もっと詳しく「NISG6000Std」を知りたい方はこちらから

6.まとめ

- 今までパスワードを使い回していたので、リバースブルートフォース攻撃のことを知って怖くなりました。

- 推測されやすい単純なパスワードを複数のシステムで利用するのは、攻撃者に「狙ってください」といっているようなものですよ。

あなたのIDとパスワードは常に狙われています。

正しい知識を得て、被害を最小限に食い止められるよう努めましょう。