【担当者向け】DNSリフレクタ攻撃とは?仕組みや対策法について解説

- DNSリフレクタ攻撃ってどんな攻撃ですか?

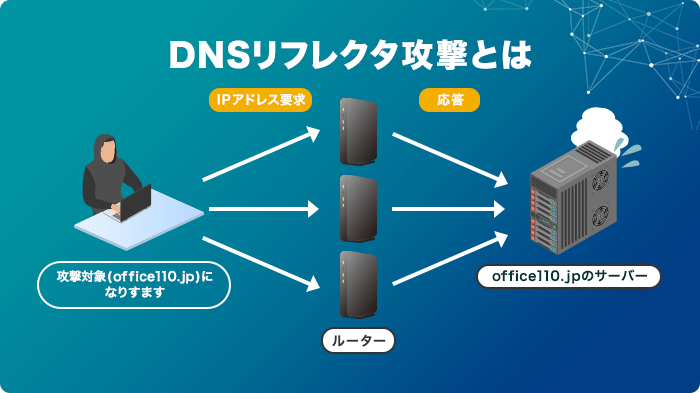

- 「DNSリフレクタ攻撃」とは送信元のIPアドレスを偽装してDNSリクエストをDNSサーバへ送信し、攻撃対象(偽の送信元)に大量のデータを送ってダウンさせることです。

「DNSリフレクション攻撃」や「DNSアンプ攻撃」とも呼ばれます。

攻撃者はあなたの会社のDNSサーバを使って、他人を攻撃できるのです。

なりすまし被害を防ぐためにも、DNSリフレクタ攻撃について知識を得ておきましょう。

ここではDNSリフレクタ攻撃の内容や手口・対策について詳しく解説します。

1.DNSリフレクタ攻撃とは

「DNSリフレクタ攻撃」とはDNSサーバを悪用したサイバー攻撃で、DDoS攻撃の一種です。

攻撃者は送信元のIPアドレスを偽装してDNSリクエストをDNSサーバへ送信し、対象に大量のデータを送ってダウンさせます。

「DNSリフレクション攻撃」や「DNSアンプ攻撃」とも呼ばれます。

DNSサーバ

IPアドレスとドメイン名の紐づけを管理し、IPアドレスとドメイン名の変換をするコンピュータのこと

IPアドレス・・・インターネット上の住所: 例198.52.100.28

ドメイン・・・識別しやすいようIPアドレスに付けた名前:例 onamae.com

DDoS攻撃

複数のPCから対象のPCや通信機器に膨大な不正データを送り、相手のPCをダウンさせること。

詳しくDDoS攻撃を知りたい方は下記の記事をご覧ください。

DNSリフレクタ攻撃では対象を直接攻撃するのではなく、脆弱性のあるDNSサーバを経由し間接的に攻撃します。

そのため攻撃者の特定が非常に困難です。

攻撃者にPCを乗っ取られると、知らないうちにDDoS攻撃に加担することもあります。

次はDNSリフレクタ攻撃の手口について見ていきましょう。

2.DNSリフレクタ攻撃の手口

DNSリフレクタ攻撃について理解するには「サーバ」と「クライアント」について知る必要があります。

- サーバ・・・サービスを提供する側のコンピュータ

- クライアント・・・サーバからサービスを受け取るコンピュータ

私たちが普段使うPCのほとんどは「クライアント」です。

サーバが提供する機能や情報を利用したい場合、

- 1.クライアントはサーバ側にリクエストを送信

- 2.サーバはクライアントからのリクエストに応じてレスポンスを送信

クライアントからのリクエストには様々な情報があり、その中にIPアドレスも含まれます。

リクエストの中に「偽のIPアドレス」が入力されると、サーバは偽のIPアドレスにレスポンスを送信します。

セキュリティに脆弱性のある「オープンリゾルバ」の状態のDNSサーバが狙われます。

オープンリゾルバ

不適切な設定によりインターネット上の不特定利用者からのリクエストを受け付けるDNSサーバ。

DNSサーバへのリクエストよりも、DNSサーバから送信されるレスポンスの方がデータ量は多いです。

複数のDNSに同様のリクエストが送信された場合、大量のデータが偽のIPアドレス先(攻撃対象)に送信されるため、処理ができなくなりダウンします。

あなたの会社のDNSサーバも被害に遭い、DNSリフレクタ攻撃の加害者になる可能性があるので早めに対策することが必要です。

3.DNSリフレクタ攻撃の被害事例

ここからDNSリフレクタ攻撃の4つの被害事例を見ていきましょう。

攻撃を防ぐための参考にしてください。

被害事例①「アノニマス」によるイスラエル政府関連サイトへの攻撃

2012年、国際的ハッカー集団「アノニマス」のDDoS攻撃により、イスラエル政府関連サイトや銀行などおよそ600のWebサイトがダウン。

アノニマスは「イスラエル軍によるパレスチナ自治区『ガザ地区』への空爆に対する抗議」であるとの犯行声明を発表しました。

被害事例②マルウェア「Mirai」による史上最大のDDoS攻撃

2016年にはマルウェア「Mirai」による史上最大のDDoS攻撃が発生。

MiraiはルーターやカメラなどのIoT機器に入り込み、DDoS攻撃の踏み台として利用するマルウェアです。

IoT機器に安易なパスワードを設定した人は注意が必要。

今この瞬間にもMiraiはあなたのPCを狙っているかもしれません。

被害事例③2「カブドットコム証券」にDDoS攻撃

2017年、ネット証券会社の「カブドットコム証券」がDDoS攻撃を受け、取引サイトなどがアクセスしづらい状況になったと発表。

幸いにも同社はセキュリティインシデントへの対応を担う「CSIRT」を設置しており、DDoS攻撃への対策も導入済みだったため、影響を受けたのはわずか36分間でした。

さらに攻撃元のIPアドレスを突き止めブロックも完了。

これは事前にしっかりセキュリティ対策をしていたことで、大きな被害に遭わずに済んだ事例です。

被害事例④「ビットフィネックス」DDoS攻撃によりサービス停止

2017年には仮想通貨取引所「ビットフィネックス」のサイトが二度にわたりDDoS攻撃を受け、サービスを一時停止する事件が発生。

攻撃者は数十万に及ぶ新規口座を開設し、サーバに負荷をかけました。

ビットフィネックスは復旧までに12時間かかったと報告しています。

この事件ではビットコインの価格が高値になるタイミングで攻撃がしかけられており「価格を操作することで、取引の利益を上げようとしたのでは」と推測されます。

4.DNSリフレクタ攻撃の対策

攻撃元の特定が難しいDNSリフレクタ攻撃から、どうやって身を守ったら良いのでしょうか。

ここでは有効な対策をご紹介します。

対策①オープンリゾルバ機能の停止

DNSリフレクタ攻撃を防ぐには、DNSサーバの設定を変更し「オープンリゾルバ」の機能を停止することです。

「オープンリゾルバ」とは外部からのDNSリクエストに、レスポンスを送信するDNSサーバ。

DNSサーバがリクエストを受けてもレスポンスを送信しなければ、DNSリフレクタ攻撃に加担することはありません。

対策②送信元の検証

DNSリフレクタ攻撃は送信元IPアドレスを偽装したリクエストによる攻撃です。

そのため、送信元IPアドレスが正しいかどうかを検証することで、偽装データの送信を防げます。

送信元の検証には「Cyber Box Pro」 が有効です。

対策③サーバを分離

DNSサーバには「コンテンツサーバ」と「キャッシュサーバ」の2つの機能が存在します。

「コンテンツサーバ」はクライアントに提供する情報の保有と管理を行い、「キャッシュサーバ」はクライアントから要求があった際にコンテンツサーバの代わりにコンテンツを配信します。

この2つのサーバを分離し、インターネットからキャッシュサーバへのリクエストを受け付けできないようにすることで、DNSリフレクタ攻撃を防げます。

キャッシュサーバはイントラネット上に配置し、アクセス制限をかける方法も有効です。

対策④オールインワンで安心!「Cyber Box Pro」

DNSリフレクタ攻撃対策に「Cyber Box Pro」を導入するのもおすすめです。

「Cyber Box Pro」は「バックアップ」「ログ管理」「セキュリティ」が一つになった、オールインワンのセキュリティ商品です。

個々にそろえるより便利で、コストも大幅に抑えられます。

DDoS攻撃への加担防止になるだけでなく、他のサイバー攻撃に対しても有効です。

<Cyber Box Proの機能>

DNSリフレクタ攻撃対策

- 送信元IPアドレスの検証

その他の機能

- ウイルスが侵入しそうなところを検査

- メモリー上で不審なプログラムコードをあぶりだす/li>

- マルウェアの中心的なサーバとの通信状態を明らかにする

- 詳細な分析の実行と悪意ある振る舞いの特性を識別

- マルウェアが実行しそうな挙動がないかチェック

- プログラムを実行させ異常な挙動がないかチェック

- 膨大に増殖するウイルスの亜種を検知

万全な対策をすることで、DNSリフレクタ攻撃の被害を最小限に抑えられます。

5.まとめ

- DNSリフレクタ攻撃って被害者にも加害者にもなるから怖いですね。

- DNSはインターネットを使う上で無くてはならない技術ですが、セキュリティが甘いDNSサーバでは攻撃者に悪用される可能性があります。

攻撃者の特定が難しいDNSリフレクタ攻撃ですが「カブドットコム証券」のケースように事前に対策をしておくと、被害は最小限に食い止められます。

あなたの会社のDNSサーバもこの機会に一度チェックしてみてはいかがでしょうか。

脆弱なオープンリゾルバはDNSリフレクタ攻撃だけでなく、他のサイバー攻撃の恰好の餌食になります。

早めにDNSリフレクタ攻撃対策をおすすめします。