セッションハイジャックとは?攻撃の手口・事例と被害を防ぐための対策

- 最近「セッションハイジャック」というサイバー攻撃があることを知ったのですが、一体どんな攻撃なのでしょうか?

- セッションハイジャックは、ユーザーのセッションを乗っ取り、ユーザーになりすまして悪事をはたらくサイバー攻撃です。

「セッション」とは、WEBサイトにログインしてからログアウトするまでの一連の流れ。

普段私たちが訪れるWEBサイトは、「セッションID」を各ユーザーに割り当て、ログイン情報やログアウトまでの行動を識別・管理します。

そして第三者が何らかの手段でこれらの情報を窃取し、ユーザーになりすまして通信をするのが「セッションハイジャック」です。

万が一攻撃を受けた場合、情報漏洩や不正アクセス、データの改ざん等の被害が想定されます。

そこで本記事では、セッションハイジャックの手口や事故事例、被害に遭わないための対策を分かりやすく解説します。

脅威を発覚してからでは遅いので、ここで攻撃手法と対策を正しく理解し、日頃から被害を出さないための取り組みを徹底しましょう。

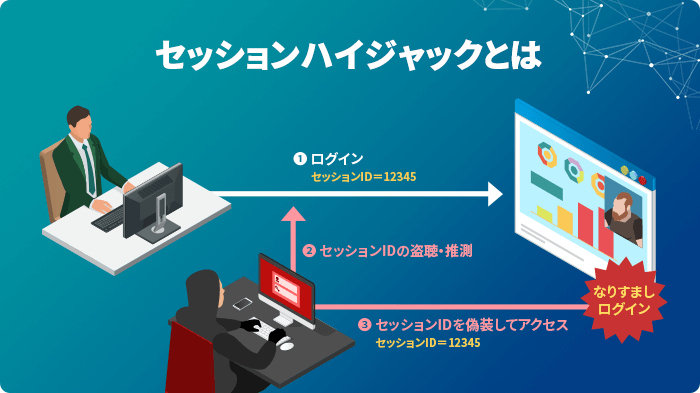

セッションハイジャックとは?

セッションハイジャックは、ユーザーの個人情報を記録したセッションIDを何らかの方法で盗み、本人になりすまして不正取引などの悪事をはたらくサイバー攻撃です。

あらゆるWEBサービスは、ユーザーに快適なサービスを提供するために、個別のセッションIDやCookie(クッキー)を使って個人認証を行い、通信のやり取りを実現しています。

このとき、攻撃者がログイン中の利用者のセッションIDを不正に取得し、セッションを乗っ取るのがセッションハイジャックです。

point

- セッションIDとは?

アクセスしたユーザーのセッションを識別するために付与される情報。 - Cookie(クッキー)とは?

PCやスマホからウェブサイトに訪問した際に一時的に保存される情報。

セッションハイジャックの3種類の攻撃パターン

セッションハイジャックの手法として、以下の3種類の攻撃パターンが確認されています。

- 1.セッションIDの推測

- 2.クロスサイトスクリプティング

- 3.セッションフィクセーション

【セッションハイジャックの攻撃パターン】

この中で最も単純なのは、攻撃者がユーザーの「セッションIDを推測して乗っ取る手法」です。

WEBサイト側が以下のような推測されやすいセッションIDを設定していると、容易に解読され乗っ取られる危険性があります。

- 数字の連番

- 日付

- 登録者名

- なるほど…日付なんかは簡単に解読できそうですもんね。残り2つの攻撃パターンは聞いたことがないですが、どんな攻撃なのでしょうか?

- 「クロスサイトスクリプティング」や「セッションフィクセーション」も、実は有名なサイバー攻撃ですよ。では早速、どんな攻撃なのか一緒に確認しましょう。

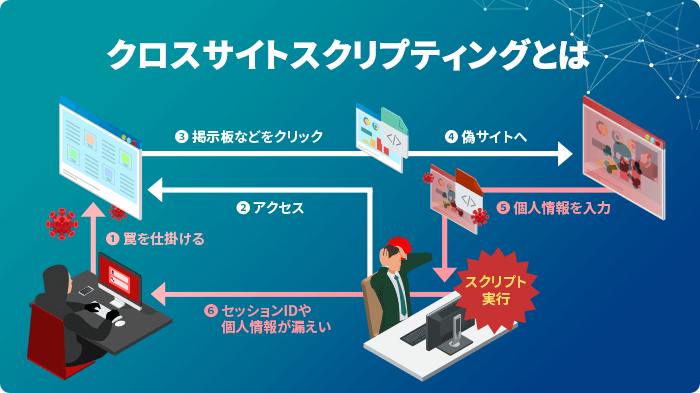

クロスサイトスクリプティングとは?

「クロスサイトスクリプティング」は、「XSS(Cross Site Scripting)」の略称で知られるサイバー攻撃です。

WEBサイトの掲示板や問い合わせフォームなどの脆弱性(セキュリティ上の欠陥)を利用して悪意のあるスクリプトを埋め込み、セッションIDや個人情報を盗みます。

スクリプトとは?

簡易的なプログラムを形容して使われる言葉。

一般的に文字入力のみで実行できる掲示板などのプログラムを指す。

クロスサイトスクリプティングの一般的な攻撃の流れは、以下の通りです。

- 1.攻撃者は脆弱性がある掲示板などを掲載するWEBサイトに、悪意のあるスクリプトを埋め込んで罠を仕掛ける

- 2.罠が仕掛けられたWEBサイトにユーザーがアクセス

- 3.掲示板などをクリック(スクリプトが実行される)

- 4.攻撃者が用意した偽サイト(フィッシングサイト)に移動

- 5.ユーザーは偽サイトに移動したことを知らずに個人情報を入力しデータを送信

- 6.攻撃者にセッションIDや個人情報が漏えいする

【クロスサイトスクリプティング攻撃の流れ】

- クロスサイトスクリプティングは、偽サイトに誘導して個人情報を盗む「フィッシング詐欺」でも利用される攻撃です。

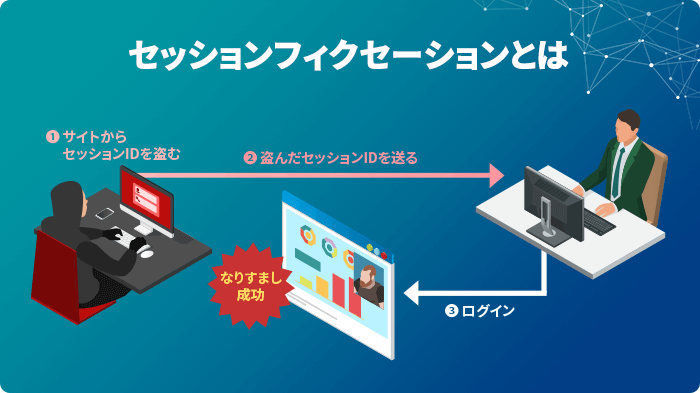

セッションフィクセーションとは?

セッションフィクセーションは、「セッションID固定化攻撃」と呼ばれるサイバー攻撃です。

Session-Fixationの“Fixation”は「固定・定着・据え付け」を意味します。

攻撃者があらかじめ取得したセッションIDを強制的にユーザーに利用させ、あとからユーザーになりすまして不正取引などの悪事をはたらく手口です。

セッションフィクセーションの一般的な攻撃の流れは以下の通りです。

- 1.攻撃者がWEBサイトからセッションIDを盗む

- 2.盗んだセッションIDをターゲットのユーザーに送る

- 3.盗んだセッションIDでユーザーをWEBサイトにログインさせる

- 4.そのあと攻撃者が同じセッションIDでログインし、ユーザーになりすます

【セッションフィクセーション攻撃の流れ】

攻撃者が用意したセッションIDをユーザーに強制的に利用させることで、セッションIDだけでなく個人情報まで盗みます。

- 2つの攻撃はどちらも、被害に遭ったことに気付きにくいところが怖いですね。

- コロナ禍でインターネットサービスの利用が激増していますが、不正利用などがないか定期的なチェックが重要です。不正利用の疑いがある場合は、早急にWEBサイトへ問い合わせ、取引の停止を申し出ましょう。

セッションハイジャックの被害事例

セッションハイジャックは、攻撃者がユーザーになりすます攻撃。

その特性から、以下のような被害が懸念されます。

- 不正取引(商品購入・登録内容の改ざん・退会など

- 掲示板などへの不適切な書き込み

- クレジットカードの不正利用

- オンラインバンクなどの不正送金・出金

【セッションハイジャックによる被害】

最も重大なのは「なりすまし」による被害ですが、オンラインバンクやクレジットカードの情報まで盗まれた場合、金銭的にも大きな被害に遭う危険性があるのです。

- 何となく個人のユーザーが被害に遭うイメージですが、企業も被害に遭っているんですか?

- 個人はもちろん、有名な大企業でも被害が発生しているんです。では次に、セッションハイジャックの事例を3つご紹介します。

事例①「Apache」サーバー不正アクセス事件

2010年、世界中で利用されるWEBサーバー「Apache(アパッチ)」にセッションハイジャックが発生。

この攻撃により、Apacheのユーザーパスワードが大量に流出したことを発表しました。

Apacheのバグトラッキングソフト「JIRA」のホスティングサーバーが、クロスサイトスクリプティング(XSS)を受けたのです。

同サーバーの管理者が罠の仕掛けられたURLをクリックしたことにより、セッションIDを含むCookieが攻撃者に窃取され管理者権限を乗っ取られました。

事例②「YouTube」不正アクセス事件

2010年に、YouTubeがクロスサイトスクリプティングを受けた事例です。

YouTubeのコメントが閲覧不能になったほか、デマ情報が記載されたポップアップが表示されたり別のサイトに強制移動させられたりする被害が多数発生。

この攻撃は、Googleの早急な対応によって2時間程度で収束しました。

原因は、YouTubeのコメント出力データの暗号化処理の脆弱性とされています。

ユーザーのセッションIDを含んだCookieが攻撃者に窃取され、WEBブラウザに障害が発生するなどの被害もありました。

事例③「Twitter」ウイルス拡散事件

2010年に、Twitterで発生したクロスサイトスクリプティングによる「ワーム」拡散事件です。

「ワーム」とはマルウェアの一種で、単独で活動し自身で複製できる特徴を持ち感染力が高いことで知られます。

この事件はPC操作に興味を持った少年による犯行で、50万人に影響を与えたといわれます。

Twitterの公式アプリ「Tweet Deck」に罠が仕掛けられ、ユーザーの端末にワームが感染。

利用者のアカウントが乗っ取られ、遠隔操作で意味不明なリツイートが大量に投稿されました。

- 今や、YouTubeやSNSの利用が当たり前の時代ですよね。それに伴い、セッションハイジャックなどのサイバー攻撃のターゲットになる危険性もしっかりと認識しておく必要があります。

セッションハイジャックを防ぐには?効果的な対策4選

- 自分もいつ被害者になるか分からないのが怖いですね…。では、セッションハイジャックを防ぐにはどうすれば良いですか?

- セッションハイジャックを防ぐのは難しいですが、黙って被害に遭うわけにはいきませんよね。攻撃を回避するには、「攻撃者にセッションIDを察知されないこと」が大切ですよ。

セッションIDの管理は、各種サービスを提供するWEBサイト側で行うものです。

ここではWEBサイトを運営する立場で、セッションハイジャックの被害を出さないための3つの対策をご紹介します。

対策①セッションIDをURLに含めない

セッションハイジャックの1つめの対策は、「セッションIDにURLを含めない」ことです。

通信を送受信するとき、セッションIDを含んだURLが使われることがあります。

そうすると、攻撃者は簡単にセッションIDを入手できるため、セッションハイジャックされる危険性があるのです。

URLにセッションIDを含める管理方法であれば、CookieでセッションIDを管理する方法への切り替えが必須です。

対策②推測が困難なセッションIDにする

数字の連番や日付などをセッションIDに使うと、簡単に解読されセッションハイジャックされる可能性があります。

よってユーザーIDや日付などと擬似乱数を組み合わせた、解読困難なセッションIDを生成し対策しましょう。

対策③セッションIDの変更(ログインしたあと新たなセッションIDを開始)

WEBサイトにログインするときセッションIDが付与されますが、「セッションフィクセーション」されると被害に遭う危険性があります。

セッションフィクセーション

攻撃者が用意したセッションIDを、ユーザーへ強制的に利用させる攻撃。

そこで推奨されるのが、「セッションIDの変更」です。

ユーザーがログインしたら既存のセッションIDを無効化し、新しいセッションIDで管理します。

ログイン後に新しいセッションIDが付与されれば、攻撃者のセッションIDではアクセスできなくなります。

- セッションハイジャックの被害を出さないためには、WEBサイトでのセッション管理が重要なんですね。

- はい、セッションハイジャックの対策にはセッション管理の見直しが必須です。各WEBサービスのセッションID管理方法などの詳細の確認は難しいですが、不安な方は一度お問い合わせください。

対策③総合的にセキュリティ対策できる「Cyber Box Pro」を導入する

近年、セッションハイジャックの他にも様々なサイバー攻撃が横行しているため、総合的なセキュリティ対策が求められます。

そこで企業のセキュリティ対策にお困りの方、強化を図りたい方におすすめするのが「Cyber Box Pro」です。

「Cyber Box Pro」は、中小企業に必要なセキュリティ機能をパッケージ化した最高峰のセキュリティシステム。

マルウェア感染、不正アクセス、情報漏洩、データ消失の防止など、「Cyber Box Pro」1台であらゆる問題に対応できます。

「CYBER BOX PRO」の基本機能紹介

- 1.タフで高機能、大容量のNAS

大容量7.3TBのBOX型オリジナルデスクトップサーバ。

SSD搭載で高速起動を実現、障害時の切り分けも簡単です。 - 2.リアルタイムバックアップで安心

ファイルやメールのデータ変化をリアルタイムに検知・バックアップ。

99世代までのデータを戻すことができます。(Air Back) - 3.ファイル共有・アクセス権限の変更が可能

ファイルごとにアクセス権限を変更し、閲覧・編集が可能。

社内外からのデータのやり取りも安心かつ簡単です。 - 4.全ての機器のログ解析も

リアルタイムで、様々なログを手間なく確実に記録。

不正操作を防止し、原因の調査も簡単です。(LBアクセスログ2) - 5.セキュリティソフトでサイバー攻撃を防ぐ

抜群の検出力で、PCウイルスや不正侵入などからPCやサーバを防御。

未知の脅威に対しても効果を発揮します。(ESET) - 6.トラブル時にも安心の遠隔サポートも

トラブル時には、サポートチームが遠隔でサポート。

余計な手間もコストもかけず、簡単に問題を解決できます。

セキュリティソフトを一つひとつ個別で入れると、導入に高額な費用がかかります。

しかし「Cyber Box Pro」なら1台導入するだけで良いので、大幅なコスト削減と業務効率化も実現できます。

少しでも気になる方は、ぜひお気軽にOFFICE110へお問合せを。

またOFFICE110では通常は10万円以上のセキュリティ診断を無料で実施しておりますので、「自社にどんなセキュリティ対策が必要か分からない」「何から対策を始めたら良いか分からない」という方もご相談ください。

まとめ

セッションハイジャックは文字通り、ユーザーのセッションを乗っ取る(ハイジャックする)サイバー攻撃です。

攻撃者はセッションIDを推測するほか、クロスサイトスクリプティング攻撃・セッションフィクセーション攻撃でユーザーのセッションIDを窃取し悪事をはたらきます。

コロナ禍でインターネットサービスを利用するユーザーが増加していますが、利用するWEBサイトのセッション管理の方法や体制が重要。

WEBサービスの提供会社は、セッションハイジャックを含めたサイバー攻撃対策として、セッションIDやCookieの管理体制を強化ましょう。

またセッションハイジャックだけでなく、オフィス全体のセキュリティ対策にお困りの方は、ぜひお気軽にOFFICE110へお問合せください。

セキュリティ診断から商品の販売、運用、アフターサービスまで、OFFICE110がトータルサポートいたします。